El 23 de febrero de 2022, el mundo de la ciberseguridad entró en una nueva era, la era de la guerra híbrida, cuando Rusia lanzó ataques físicos y digitales contra Ucrania. Estos años Informe de defensa digital de Microsoft brinda nuevos detalles sobre estos ataques y sobre el aumento de las ciberagresiones provenientes de líderes autoritarios de todo el mundo.

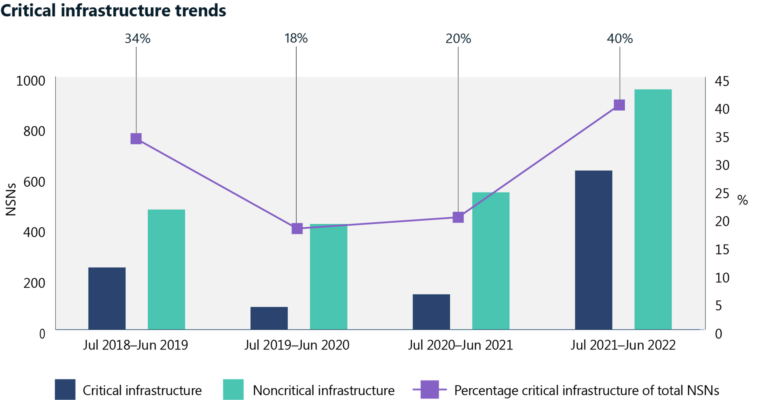

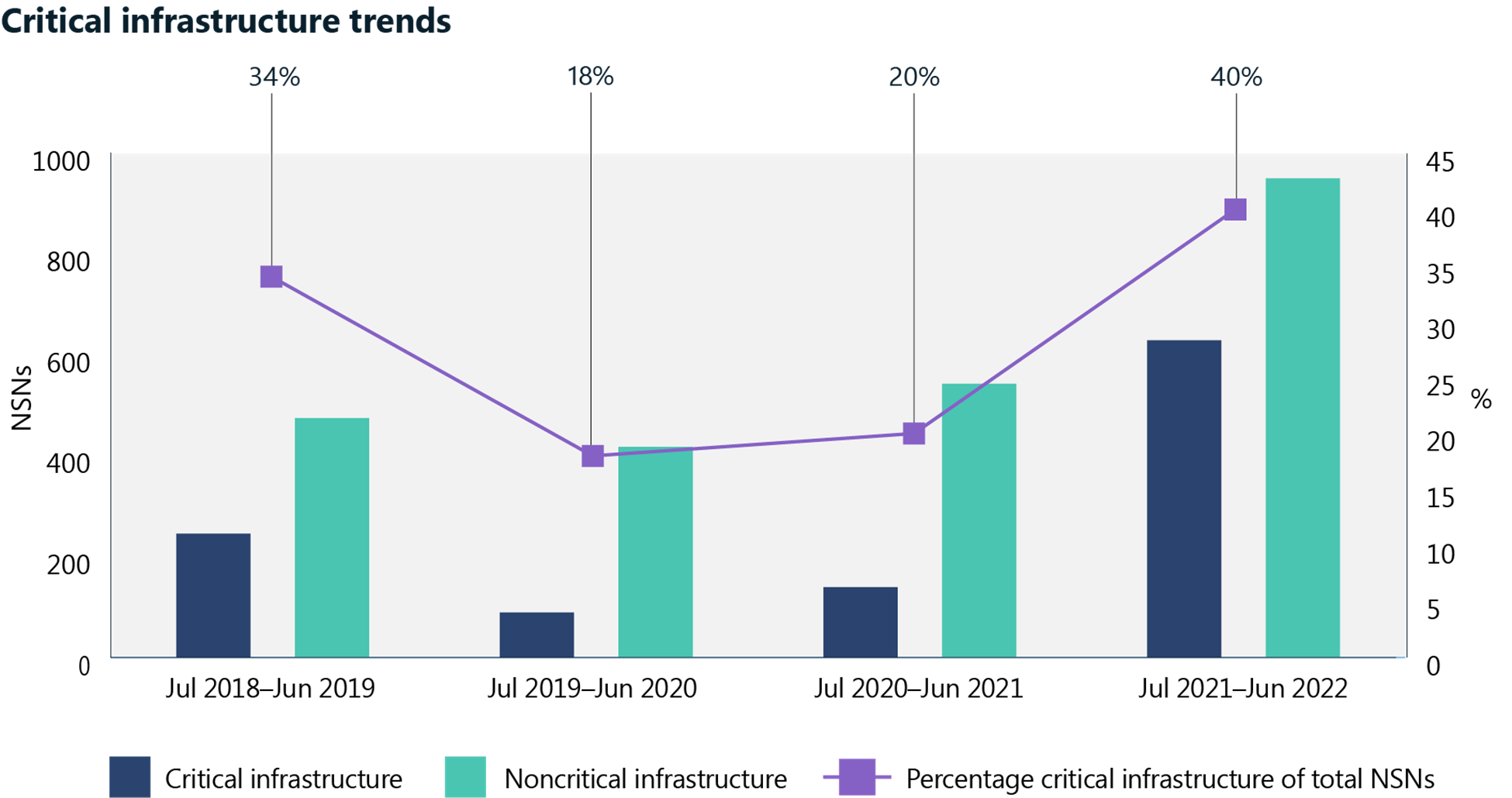

Durante el año pasado, los ataques cibernéticos dirigidos a la infraestructura crítica pasaron de representar el 20 % de todos los ataques de estado-nación detectados por Microsoft al 40 %. Este aumento se debió, en gran parte, al objetivo de Rusia de dañar la infraestructura ucraniana y al espionaje agresivo dirigido a los aliados de Ucrania, incluido Estados Unidos. Rusia también aceleró sus intentos de comprometer a las empresas de TI como una forma de interrumpir u obtener inteligencia de los clientes de las agencias gubernamentales de esas empresas en los países miembros de la OTAN. El 90% de los ataques rusos que detectamos durante el último año se dirigieron a los estados miembros de la OTAN, y el 48% de estos ataques se dirigieron a empresas de TI con sede en países de la OTAN.

Rusia no fue la única que combinó la agresión política y física con los ataques cibernéticos.

- Los actores iraníes intensificaron los ataques audaces luego de una transición del poder presidencial. Lanzaron ataques destructivos dirigidos a Israel, y operaciones de ransomware y pirateo y filtración más allá de los adversarios regionales hacia las víctimas de EE. UU. y la UE, incluidos objetivos de infraestructura crítica de EE. UU., como las autoridades portuarias. En al menos un caso, Microsoft detectó un ataque disfrazado de ransomware que tenía como objetivo borrar datos israelíes. En otro, un actor iraní ejecutó un ataque que activó sirenas de cohetes de emergencia en Israel.

- Cuando Corea del Norte se embarcó en su período más agresivo de pruebas de misiles en la primera mitad de 2022, uno de sus actores lanzó una serie de ataques para robar tecnología de empresas aeroespaciales e investigadores de todo el mundo. Otro actor norcoreano trabajó para obtener acceso a organizaciones de noticias globales que informan sobre el país y a grupos cristianos. Y, sin embargo, un tercer actor continuó intentando, a menudo sin éxito, entrar en empresas de criptomonedas para robar fondos en apoyo de la economía en apuros del país.

- China incrementó sus ataques cibernéticos de espionaje y robo de información mientras intentaba ejercer una mayor influencia regional en el sudeste asiático y contrarrestar el creciente interés de los EE. anunció una reunión entre el gobierno de Estados Unidos y los líderes regionales. Justo después de que China y las Islas Salomón firmaran un acuerdo militar, Microsoft detectó malware de un actor chino en los sistemas del gobierno de las Islas Salomón. China también usó sus capacidades cibernéticas en campañas dirigidas a naciones del sur global, incluidas Namibia, Mauricio y Trinidad y Tobago, entre otras.

Muchos de los ataques que provienen de China se basan en su capacidad para encontrar y compilar «vulnerabilidades de día cero»: agujeros únicos sin parches en el software que la comunidad de seguridad no conocía previamente. La colección de China de estas vulnerabilidades parece haber aumentado gracias a una nueva ley que exige que las entidades en China informen las vulnerabilidades que descubren al gobierno antes de compartirlas con otros.

Si bien es tentador centrarse en los ataques de los estados-nación como la actividad cibernética más interesante del año pasado, sería un error pasar por alto otras amenazas, en particular el delito cibernético, que afecta a más usuarios en el ecosistema digital que la actividad del estado-nación.

Los ciberdelincuentes siguen actuando como sofisticadas empresas lucrativas

El delito cibernético sigue aumentando a medida que la industrialización de la economía del delito cibernético reduce la barrera de acceso a las habilidades al proporcionar un mayor acceso a las herramientas y la infraestructura. Solo en el último año, la cantidad estimada de ataques de contraseña por segundo aumentó en un 74 %. Muchos de estos ataques generaron ataques de ransomware, lo que generó demandas de rescate que se duplicaron con creces. Sin embargo, estos ataques no se distribuyeron de manera uniforme en todas las regiones. En América del Norte y Europa, observamos una caída en el número total de casos de ransomware informados a nuestros equipos de respuesta en comparación con 2021. Al mismo tiempo, aumentaron los casos informados en América Latina. También observamos un aumento constante año tras año en los correos electrónicos de phishing. Si bien los temas de Covid-19 fueron menos frecuentes que en 2020, la guerra en Ucrania se convirtió en un nuevo atractivo de phishing a partir de principios de marzo de 2022. Los investigadores de Microsoft observaron un aumento asombroso de correos electrónicos que se hacen pasar por organizaciones legítimas que solicitan donaciones de criptomonedas en Bitcoin y Ethereum, supuestamente para apoyar a los ucranianos. los ciudadanos.

Los actores extranjeros están utilizando técnicas altamente efectivas, a menudo imitando ataques cibernéticos, para permitir que la influencia de la propaganda erosione la confianza e impacte la opinión pública, a nivel nacional e internacional.

Las operaciones de influencia son una nueva sección de nuestro informe de este año como resultado de nuestras nuevas inversiones en análisis y ciencia de datos que abordan esta amenaza. Observamos cómo Rusia ha trabajado arduamente para convencer a sus ciudadanos, y a los ciudadanos de muchos otros países, de que su invasión de Ucrania estaba justificada, al tiempo que sembraba propaganda para desacreditar las vacunas contra el covid-19 en Occidente y promocionaba su eficacia en casa. También observamos una creciente superposición entre estas operaciones y los ataques cibernéticos. En particular, las operaciones de influencia utilizan un enfoque familiar de tres pasos:

- Las operaciones de influencia cibernética preposicionan narrativas falsas en el dominio público, al igual que los atacantes preposicionan malware dentro de la red informática de una organización.

- Se lanza una campaña coordinada, a menudo en el momento más beneficioso para lograr los objetivos del actor, para propagar narrativas a través de medios de comunicación y canales de redes sociales respaldados e influenciados por el gobierno.

- Los medios de comunicación y los representantes controlados por el estado nacional amplifican las narrativas dentro de las audiencias específicas.

Este enfoque de tres pasos se aplicó a fines de 2021, por ejemplo, para respaldar la falsa narrativa rusa sobre supuestas armas biológicas y biolaboratorios en Ucrania. Además de Rusia, hemos observado otras naciones, incluidas China e Irán, que despliegan operaciones de propaganda para extender su influencia global en una variedad de temas.

Las buenas prácticas de higiene cibernética siguen siendo la mejor defensa, mientras que la nube proporciona la mejor seguridad física y lógica contra los ataques cibernéticos.

El informe de este año incluye aún más recomendaciones sobre cómo las personas y las organizaciones pueden protegerse de los ataques. Lo más importante que la gente puede hacer es prestar atención a lo básico: habilitar la autenticación de múltiples factores, aplicar parches de seguridad, ser intencional sobre quién tiene acceso privilegiado a los sistemas e implementar soluciones de seguridad modernas de cualquier proveedor líder. La empresa promedio tiene 3500 dispositivos conectados que no están protegidos por protecciones básicas para terminales, y los atacantes se aprovechan. También es fundamental detectar los ataques a tiempo. En muchos casos, el resultado de un ciberataque se determina mucho antes de que comience el ataque. Los atacantes utilizan entornos vulnerables para obtener acceso inicial, realizar vigilancia y causar estragos mediante el movimiento lateral y el cifrado o la exfiltración. Finalmente, como explora el informe de este año, no podemos ignorar el aspecto humano. Tenemos una escasez de profesionales de seguridad, un problema que debe ser abordado tanto por el sector privado como por los gobiernos, y las organizaciones deben hacer de la seguridad parte de su cultura.