|

|

Hoy anunciamos la disponibilidad general del soporte multirregional de AWS IAM Identity Center para permitir el acceso a cuentas de AWS y el uso de aplicaciones administradas en regiones de AWS adicionales.

Con esta característica, puede replicar las identidades de su fuerza laboral, conjuntos de permisos y otros metadatos en la instancia de su organización de IAM Identity Center conectada a un proveedor de identidad (IdP) externo, como Microsoft Entra ID y Okta, desde su región principal actual a regiones adicionales para mejorar la resiliencia del acceso a la cuenta de AWS.

También puede implementar aplicaciones administradas por AWS en sus regiones preferidas, cerca de los usuarios de aplicaciones y conjuntos de datos para mejorar la experiencia del usuario o cumplir con los requisitos de residencia de datos. Sus aplicaciones implementadas en regiones adicionales acceden a identidades de fuerza laboral replicadas localmente para lograr un rendimiento y una confiabilidad óptimos.

Cuando replica las identidades de su fuerza laboral en una región adicional, su fuerza laboral obtiene un punto final activo del portal de acceso de AWS en esa región. Esto significa que, en el improbable caso de que se produzca una interrupción del servicio de IAM Identity Center en su región principal, su fuerza laboral aún puede acceder a sus cuentas de AWS a través del portal de acceso de AWS en una región adicional utilizando permisos ya aprovisionados. Puede continuar administrando las configuraciones de IAM Identity Center desde la región principal, manteniendo el control centralizado.

Habilite IAM Identity Center en varias regiones

Para comenzar, debe confirmar que las aplicaciones administradas por AWS que está utilizando actualmente admiten la clave de AWS Key Management Service (AWS KMS) administrada por el cliente habilitada en AWS Identity Center. Cuando presentamos esta característica en octubre de 2025, Seb recomendó utilizar claves AWS KMS de varias regiones, a menos que las políticas de su empresa lo restrinjan a claves de una sola región. Las claves de varias regiones proporcionan material de claves coherente en todas las regiones y, al mismo tiempo, mantienen una infraestructura de claves independiente en cada región.

Antes de replicar IAM Identity Center en una región adicional, primero debe replicar la clave AWS KMS administrada por el cliente en esa región y configurar la clave de réplica con los permisos necesarios para las operaciones de IAM Identity Center. Para obtener instrucciones sobre cómo crear claves de réplica multiregión, consulte Crear claves de réplica multiregión en la Guía para desarrolladores de AWS KMS.

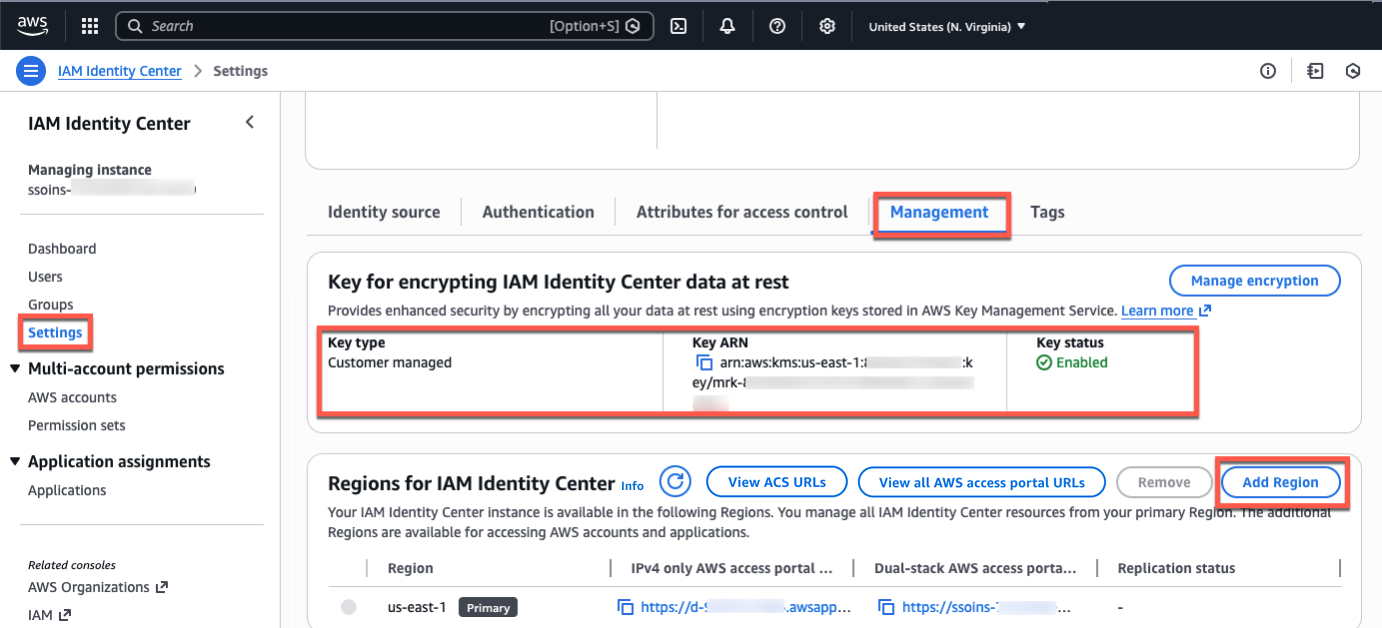

Vaya a la consola de IAM Identity Center en la región principal, por ejemplo, EE. UU. Este (Norte de Virginia), elija Ajustes en el panel de navegación izquierdo y seleccione el Gestión pestaña. Confirme que su clave de cifrado configurada sea una clave AWS KMS administrada por el cliente en varias regiones. Para agregar más regiones, elija Agregar región.

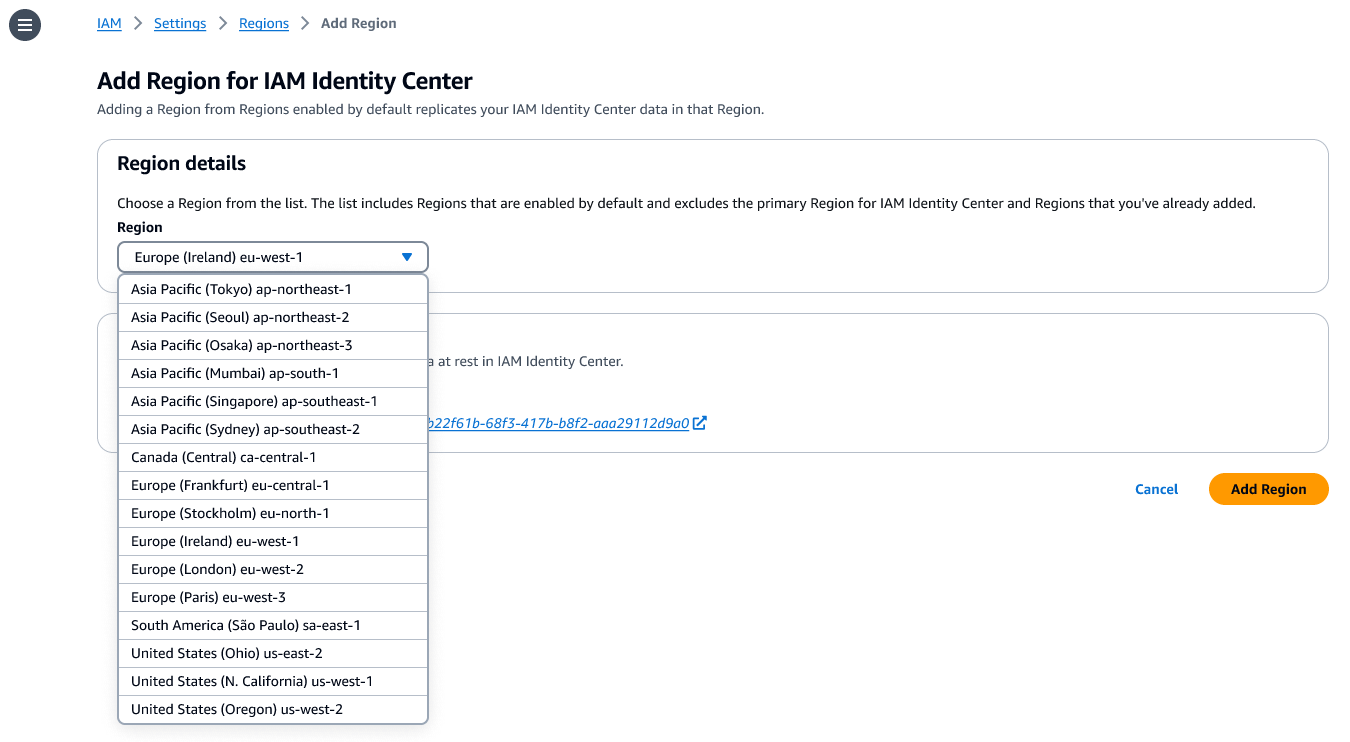

Puede elegir regiones adicionales para replicar IAM Identity Center en una lista de regiones disponibles. Al elegir una región adicional, considere los casos de uso previstos, por ejemplo, cumplimiento de datos o experiencia del usuario.

Si desea ejecutar aplicaciones administradas por AWS que acceden a conjuntos de datos limitados a una región específica por motivos de cumplimiento, elija la región donde residen los conjuntos de datos. Si planea utilizar la región adicional para implementar aplicaciones de AWS, verifique que las aplicaciones requeridas admitan la región elegida y la implementación en regiones adicionales.

Elegir Agregar región. Esto inicia la replicación inicial cuya duración depende del tamaño de su instancia de Identity Center.

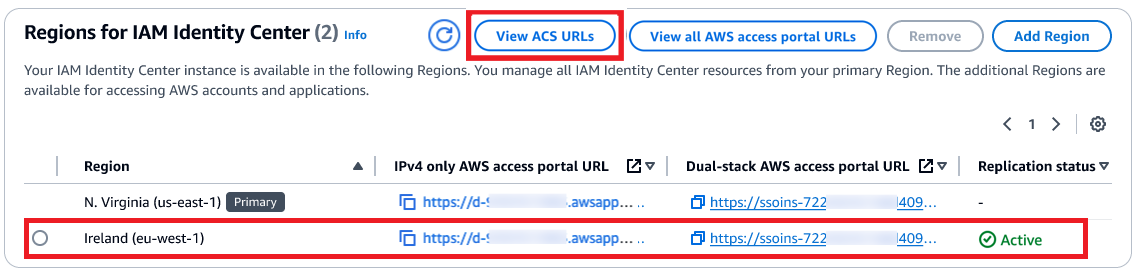

Una vez completada la replicación, sus usuarios pueden acceder a sus cuentas y aplicaciones de AWS en esta nueva región. cuando tu eliges Ver URL de ACSpuedes ver SAML información, como una URL de Assertion Consumer Service (ACS), sobre las regiones primaria y adicional.

Cómo su fuerza laboral puede utilizar una región adicional

AWS Identity Center admite el inicio de sesión único SAML con IdP externos, como Microsoft Entra ID y Okta. Tras la autenticación en el IdP, el usuario es redirigido al portal de acceso de AWS. Para permitir que el usuario sea redirigido al portal de acceso de AWS en la región recién agregada, debe agregar la URL ACS de la región adicional a la configuración del IdP.

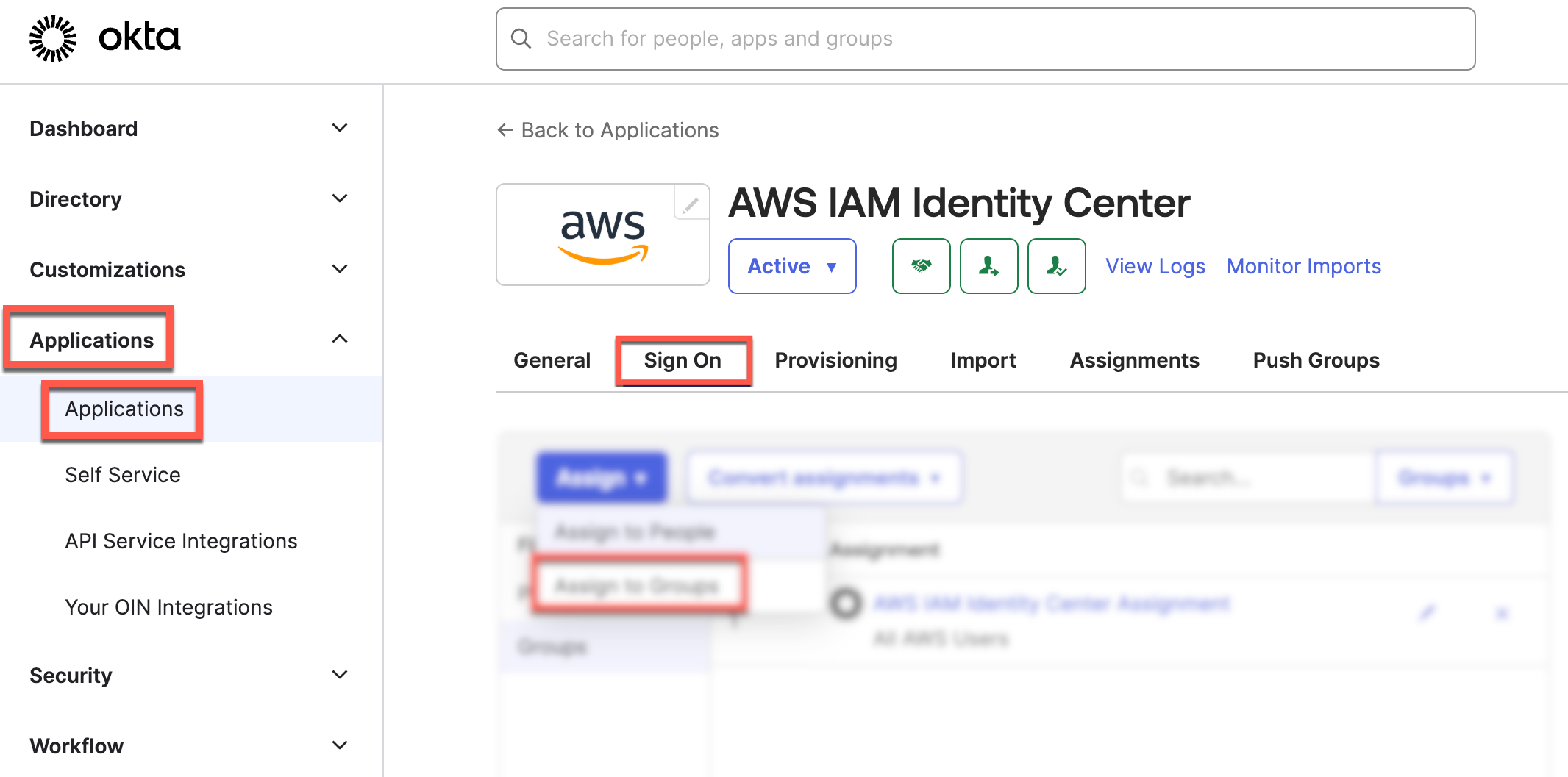

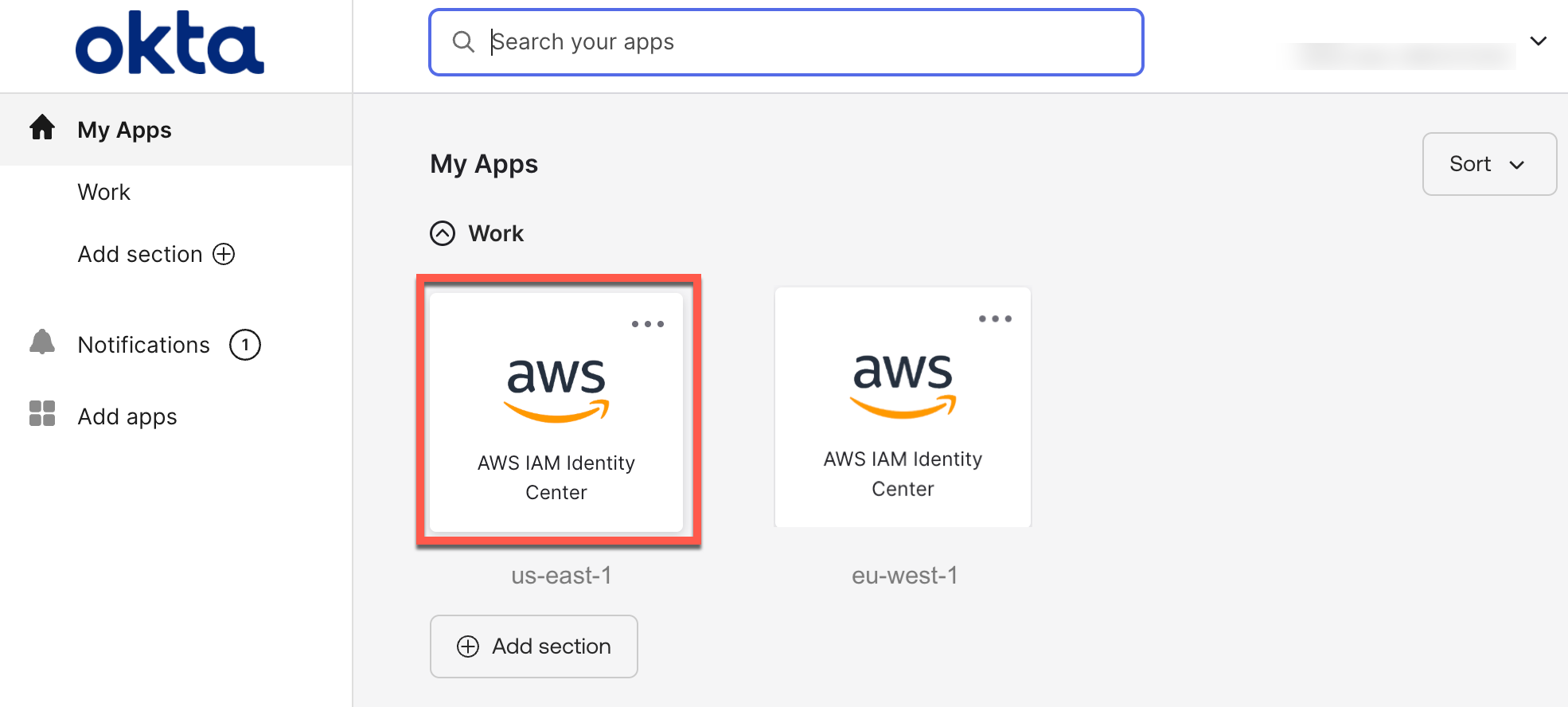

Las siguientes capturas de pantalla le muestran cómo hacer esto en la consola de administración de Okta:

Luego, puede crear una aplicación de marcador en su proveedor de identidad para que los usuarios descubran la Región adicional. Esta aplicación de marcadores funciona como un marcador del navegador y contiene solo la URL del portal de acceso de AWS en la región adicional.

También puede implementar aplicaciones administradas por AWS en regiones adicionales utilizando sus flujos de trabajo de implementación existentes. Sus usuarios pueden acceder a aplicaciones o cuentas utilizando los métodos de acceso existentes, como el portal de acceso de AWS, un enlace de aplicación o mediante la interfaz de línea de comandos de AWS (AWS CLI).

Para obtener más información sobre qué aplicaciones administradas por AWS admiten la implementación en regiones adicionales, visite la Guía del usuario de IAM Identity Center.

Cosas que debes saber

A continuación se detallan consideraciones clave que debe conocer sobre esta característica:

- Consideración – Para aprovechar esta función en el lanzamiento, debe utilizar una instancia de organización de IAM Identity Center conectada a un IdP externo. Además, las regiones principal y adicional deben estar habilitadas de forma predeterminada en una cuenta de AWS. Actualmente no se admiten instancias de cuenta de IAM Identity Center y las otras dos fuentes de identidad (Microsoft Active Directory y el directorio de IAM Identity Center).

- Operación – La región principal sigue siendo el lugar central para administrar las identidades de la fuerza laboral, los permisos de acceso a cuentas, el IdP externo y otras configuraciones. Puede utilizar la consola de IAM Identity Center en regiones adicionales con un conjunto de funciones limitado. La mayoría de las operaciones son de sólo lectura, excepto la gestión de aplicaciones y la revocación de sesiones de usuario.

- Escucha – Todas las acciones de la fuerza laboral se emiten en AWS CloudTrail en la región donde se realizó la acción. Esta característica mejora la continuidad del acceso a la cuenta. Puede configurar un acceso sin barreras para que los usuarios privilegiados accedan a AWS si el IdP externo sufre una interrupción del servicio.

Ahora disponible

La compatibilidad con varias regiones de AWS IAM Identity Center ahora está disponible en las 17 regiones comerciales de AWS habilitadas de forma predeterminada. Para conocer la disponibilidad regional y una hoja de ruta futura, visite el Capacidades de AWS por región. Puede utilizar esta función sin costo adicional. Se aplican cargos estándar de AWS KMS por almacenar y utilizar claves administradas por el cliente.

Pruébelo en la consola de AWS Identity Center. Para obtener más información, visite la Guía del usuario de IAM Identity Center y envíe sus comentarios a AWS re: Publicación para el Centro de identidad o a través de sus contactos habituales de AWS Support.

— chany