Las empresas deben garantizar un estricto control de acceso y separación de funciones. «Solo un grupo pequeño y examinado, como operaciones de seguridad o ingeniería de terminales, debería tener derechos para ver o exportar claves de recuperación. Las aprobaciones deben basarse en el flujo de trabajo, no ad hoc. Cada recuperación de clave debe dejar un rastro auditable e inmutable e, idealmente, estar vinculado a un incidente o identificación de ticket», afirmó Jaju.

Los CISO también deben garantizar que cuando los dispositivos se reutilicen, se desmantelen o se muevan entre jurisdicciones, las claves se regeneren como parte del flujo de trabajo para garantizar que no se puedan utilizar claves antiguas.

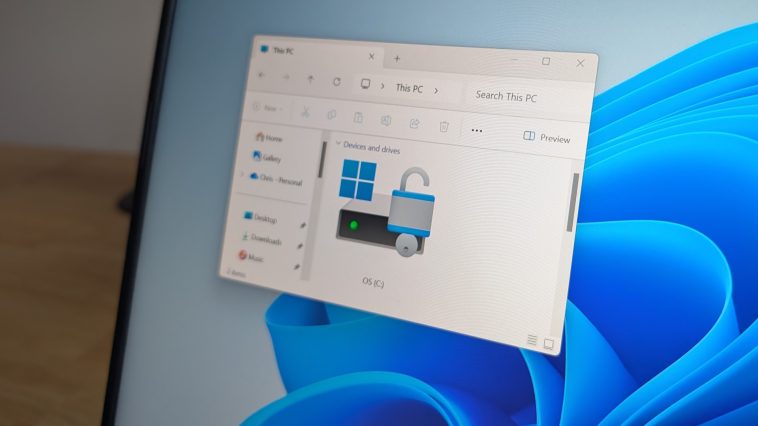

Gogia advirtió sobre la larga cola de configuraciones inseguras. Las cuentas personales vinculadas durante el aprovisionamiento, o los dispositivos BYOD que sincronizan silenciosamente claves con los paneles de los consumidores, son vías invisibles de fuga. «Si esas claves se encuentran fuera de sus límites, ya no tendrá una cadena de custodia limpia. Eso no es un riesgo teórico. Es algo que los auditores ahora están comprobando activamente», dijo.