|

|

Hoy anunciamos IAM Policy Autopilot, un nuevo código abierto Protocolo de contexto modelo (MCP) servidor que analiza el código de su aplicación y ayuda a sus asistentes de codificación de IA a generar políticas basadas en identidad de AWS Identity and Access Management (IAM). El piloto automático de políticas de IAM acelera el desarrollo inicial al proporcionar a los creadores un punto de partida que pueden revisar y perfeccionar aún más. Se integra con asistentes de codificación de IA como kiro, Código Claude, Cursory Clinay les proporciona conocimiento y comprensión de AWS Identity and Access Management (IAM) sobre los últimos servicios y características de AWS. El piloto automático de políticas de IAM está disponible sin costo adicional, se ejecuta localmente y puede comenzar visitando nuestro repositorio de GitHub.

Las aplicaciones de Amazon Web Services (AWS) requieren políticas de IAM para sus funciones. Los constructores de AWS, desde desarrolladores hasta líderes empresariales, interactúan con IAM como parte de su flujo de trabajo. Los desarrolladores suelen empezar con permisos más amplios y perfeccionarlos con el tiempo, equilibrando el rápido desarrollo con la seguridad. A menudo utilizan asistentes de codificación de IA con la esperanza de acelerar el desarrollo y la creación de permisos de IAM. Sin embargo, estas herramientas de inteligencia artificial no comprenden completamente los matices de IAM y pueden omitir permisos o sugerir acciones no válidas. Los constructores buscan soluciones que brinden conocimiento confiable de IAM, se integren con asistentes de IA y los ayuden a comenzar con la creación de políticas, para que puedan concentrarse en crear aplicaciones.

Cree políticas válidas con conocimientos de AWS

El piloto automático de políticas de IAM aborda estos desafíos generando políticas de IAM basadas en identidad directamente desde el código de su aplicación. Mediante el análisis de código determinista, crea políticas confiables y válidas, por lo que dedica menos tiempo a crear y depurar permisos. IAM Policy Autopilot incorpora conocimientos de AWS, incluida la implementación de referencias de servicios de AWS publicadas, para mantenerse actualizado. Utiliza esta información para comprender cómo el código y las llamadas al SDK se asignan a las acciones de IAM y se mantienen actualizados con los últimos servicios y operaciones de AWS.

Las políticas generadas proporcionan un punto de partida para que usted pueda revisarlas y reducirlas para implementar permisos con privilegios mínimos. A medida que modifica el código de su aplicación, ya sea agregando nuevas integraciones de servicios de AWS o actualizando las existentes, solo necesita ejecutar IAM Policy Autopilot nuevamente para obtener permisos actualizados.

Introducción al piloto automático de políticas de IAM

Los desarrolladores pueden comenzar a usar IAM Policy Autopilot en minutos descargándolo e integrándolo con su flujo de trabajo.

Como servidor MCP, el piloto automático de políticas de IAM funciona en segundo plano mientras los desarrolladores conversan con sus asistentes de codificación de IA. Cuando su aplicación necesita políticas de IAM, sus asistentes de codificación pueden llamar al piloto automático de políticas de IAM para analizar las llamadas al SDK de AWS dentro de su aplicación y generar las políticas de IAM basadas en identidad requeridas, proporcionándole los permisos necesarios para empezar. Después de crear los permisos, si aún encuentra errores de acceso denegado durante las pruebas, el asistente de codificación de IA invoca el piloto automático de políticas de IAM para analizar la denegación y proponer correcciones de políticas de IAM específicas. Después de revisar y aprobar los cambios sugeridos, el piloto automático de políticas de IAM actualiza los permisos.

También puede utilizar IAM Policy Autopilot como una herramienta de interfaz de línea de comandos (CLI) independiente para generar políticas directamente o corregir permisos faltantes. Tanto la herramienta CLI como el servidor MCP brindan las mismas capacidades de creación de políticas y solución de problemas, para que pueda elegir la integración que mejor se adapte a su flujo de trabajo.

Al utilizar el piloto automático de políticas de IAM, también debe comprender las mejores prácticas para maximizar sus beneficios. IAM Policy Autopilot genera políticas basadas en identidad y no crea políticas basadas en recursos, límites de permisos, políticas de control de servicios (SCP) o políticas de control de recursos (RCP). IAM Policy Autopilot genera políticas que priorizan la funcionalidad sobre los permisos mínimos. Siempre debe revisar las políticas generadas y perfeccionarlas si es necesario para que se alineen con sus requisitos de seguridad antes de implementarlas.

Probemoslo

Para configurar el piloto automático de políticas de IAM, primero necesito instalarlo en mi sistema. Para hacerlo, sólo necesito ejecutar un script de una sola línea:

curl https://github.com/awslabs/iam-policy-autopilot/raw/refs/heads/main/install.sh | bash

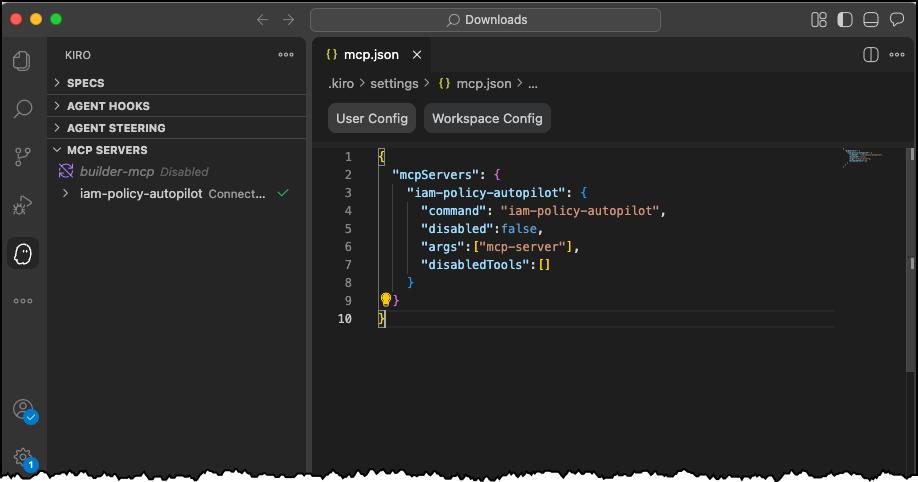

Luego puedo seguir las instrucciones para instalar cualquier servidor MCP para mi IDE de elección. Hoy estoy usando kiro!

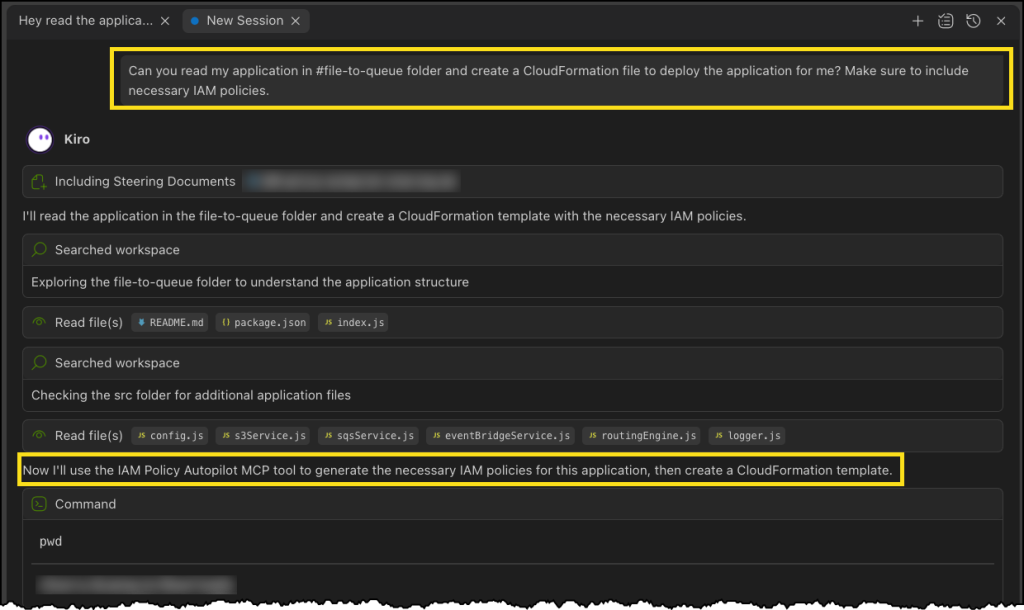

En una nueva sesión de chat en Kiro, comienzo con un mensaje sencillo, donde le pido a Kiro que lea los archivos en mi file-to-queue carpeta y crear un nuevo archivo de AWS CloudFormation para poder implementar la aplicación. Esta carpeta contiene un enrutador de archivos automatizado de Amazon Simple Storage Service (Amazon S3) que escanea un depósito y envía notificaciones a las colas de Amazon Simple Queue Service (Amazon SQS) o Amazon EventBridge según reglas configurables de coincidencia de prefijos, lo que permite flujos de trabajo basados en eventos activados por ubicaciones de archivos.

La última parte le pide a Kiro que se asegure de incluir las políticas de IAM necesarias. Esto debería ser suficiente para que Kiro utilice el servidor MCP de IAM Policy Autopilot.

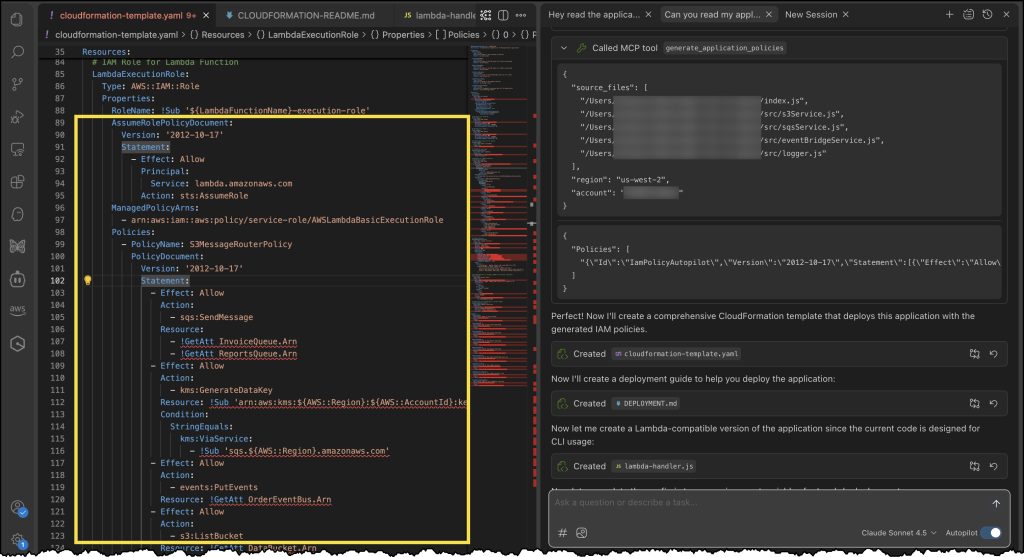

A continuación, Kiro utiliza el servidor MCP de IAM Policy Autopilot para generar un nuevo documento de política, como se muestra en la siguiente imagen. Una vez hecho esto, Kiro continuará con la construcción de nuestra plantilla de CloudFormation y alguna documentación adicional y archivos de código relevantes.

Finalmente, podemos ver nuestra plantilla de CloudFormation generada con un nuevo documento de política, ¡todo generado utilizando el servidor MCP de IAM Policy Autopilot!

Flujo de trabajo de desarrollo mejorado

IAM Policy Autopilot se integra con los servicios de AWS en múltiples áreas. Para los servicios principales de AWS, IAM Policy Autopilot analiza el uso que hace su aplicación de servicios como Amazon S3, AWS Lambda, Amazon DynamoDB, Amazon Elastic Compute Cloud (Amazon EC2) y Amazon CloudWatch Logs y luego genera los permisos necesarios que su código necesita en función de las llamadas al SDK que descubre. Una vez creadas las políticas, puede copiarlas directamente en su plantilla de CloudFormation, en la pila del kit de desarrollo de la nube de AWS (AWS CDK) o en la configuración de Terraform. También puede solicitar a sus asistentes de codificación de IA que lo integren por usted.

IAM Policy Autopilot también complementa las herramientas de IAM existentes, como AWS IAM Access Analyzer, al proporcionar políticas funcionales como punto de partida, que luego puede validar mediante la validación de políticas de IAM Access Analyzer o perfeccionarlas con el tiempo con análisis de acceso no utilizados.

Ahora disponible

El piloto automático de políticas de IAM está disponible como herramienta de código abierto en GitHub sin coste adicional. Actualmente, la herramienta admite aplicaciones Python, TypeScript y Go.

Estas capacidades representan un importante paso adelante en la simplificación de la experiencia de desarrollo de AWS para que los creadores con diferentes niveles de experiencia puedan desarrollar e implementar aplicaciones de manera más eficiente.