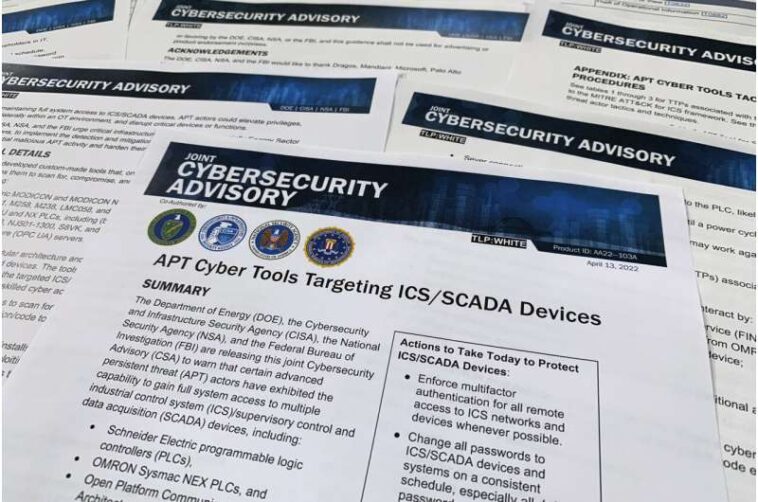

Un aviso de seguridad cibernética conjunto publicado por el Departamento de Energía, la Agencia de Seguridad de Infraestructura y Ciberseguridad, la Agencia de Seguridad Nacional y el FBI es fotografiado en Washington, el miércoles 13 de abril de 2022. Las agencias emitieron la alerta conjunta el miércoles anunciando el descubrimiento de ciberataques maliciosos herramientas capaces de obtener «acceso completo al sistema» a múltiples sistemas de control industrial. Crédito: Foto AP/Jon Elswick

Múltiples agencias gubernamentales de EE. UU. emitieron una alerta conjunta el miércoles advirtiendo sobre el descubrimiento de un conjunto de herramientas cibernéticas maliciosas creadas por actores de amenazas avanzados no identificados que son capaces de sabotear el sector energético y otras industrias críticas.

La alerta pública de los Departamentos de Energía y Seguridad Nacional, el FBI y la Agencia de Seguridad Nacional no nombraron a los actores ni ofrecieron detalles sobre el hallazgo. Pero sus socios de seguridad cibernética del sector privado dijeron que la evidencia sugiere que Rusia está detrás de las herramientas de interrupción del sistema de control industrial, y que fueron configuradas para apuntar inicialmente a las preocupaciones energéticas de América del Norte.

Una de las firmas de ciberseguridad involucradas, Mandiant, calificó las herramientas como «excepcionalmente raras y peligrosas».

En un informe, se dijo que la funcionalidad de las herramientas era «consistente con el malware utilizado en los ataques físicos anteriores de Rusia», aunque reconoció que la evidencia que lo vincula con Moscú es «en gran medida circunstancial».

El director ejecutivo de otro socio del gobierno, Robert M. Lee de Dragos, estuvo de acuerdo en que un actor estatal casi con certeza creó el malware, que dijo que estaba configurado para apuntar inicialmente a sitios de energía eléctrica y gas natural licuado en América del Norte.

Lee remitió las preguntas sobre la identidad del actor estatal al gobierno de los EE. UU. y no explicó cómo se descubrió el malware, aparte de decir que fue capturado «antes de que se intentara un ataque».

«En realidad, estamos un paso por delante del adversario. Ninguno de nosotros quiere que entiendan en qué metieron la pata», dijo Lee. «Gran victoria.»

La Agencia de Seguridad de Infraestructura y Ciberseguridad, que publicó la alerta, se negó a identificar al actor de la amenaza.

El gobierno de EE. UU. ha advertido a las industrias de infraestructura crítica que estén preparadas para posibles ataques cibernéticos de Rusia como represalia por las severas sanciones económicas impuestas a Moscú en respuesta a su invasión de Ucrania el 24 de febrero.

Los funcionarios han dicho que el interés de los piratas informáticos rusos en el sector energético de EE. UU. es particularmente alto, y CISA lo instó en un comunicado el miércoles a ser especialmente consciente de las medidas de mitigación recomendadas en la alerta. El mes pasado, el FBI emitió una alerta diciendo que los piratas informáticos rusos escanearon al menos cinco compañías de energía no identificadas en busca de vulnerabilidades.

Lee dijo que el malware estaba «diseñado para ser un marco para perseguir muchos tipos diferentes de industrias y aprovecharse varias veces. Según su configuración, los objetivos iniciales serían GNL y electricidad en América del Norte».

Mandiant dijo que las herramientas representan la mayor amenaza para Ucrania, los miembros de la OTAN y otros estados que ayudan a Kiev en su defensa contra la agresión militar rusa.

Dijo que el malware podría usarse para apagar maquinaria crítica, sabotear procesos industriales y desactivar los controladores de seguridad, lo que llevaría a la destrucción física de la maquinaria que podría provocar la pérdida de vidas humanas. Comparó las herramientas con Triton, malware rastreado hasta un instituto de investigación del gobierno ruso que apuntó a sistemas de seguridad críticos y forzó dos veces el cierre de emergencia de una refinería de petróleo saudita en 2017 y con Industroyer, el malware que los piratas informáticos militares rusos usaron el año anterior para desencadenar un Corte de energía en Ucrania.

Lee dijo que el malware recién descubierto, denominado pipa de ensueñoes solo el séptimo software malicioso identificado que está diseñado para atacar los sistemas de control industrial.

Lee dijo que Dragos, que se especializa en la protección de sistemas de control industrial, identificó y analizó su capacidad a principios de 2022 como parte de su investigación comercial normal y en colaboración con socios.

No ofreció más detalles. Además de Dragos y Mandiant, la alerta del gobierno estadounidense agradece a Microsoft, Palo Alto Networks y Schneider Electric por sus contribuciones.

Schneider Electric es uno de los fabricantes que figuran en la alerta cuyo equipo es el objetivo del malware. Omron es otro.

Mandiant dijo que había analizado las herramientas a principios de 2002 con Schneider Electric.

En un comunicado, la ejecutiva de Palo Alto Networks, Wendi Whitmore, dijo: «Hemos estado advirtiendo durante años que nuestra infraestructura crítica está constantemente bajo ataque. Las alertas de hoy detallan cuán sofisticados se han vuelto nuestros adversarios».

Microsoft no hizo comentarios.

Cómo se ha defendido Ucrania de los ataques cibernéticos: lecciones para EE. UU.

© 2022 Prensa Asociada. Reservados todos los derechos. Este material no puede ser publicado, transmitido, reescrito o redistribuido sin permiso.

Citación: Agencias de EE. UU.: Descubierto malware del sistema de control industrial (2022, 14 de abril) consultado el 14 de abril de 2022 en https://techxplore.com/news/2022-04-agencies-industrial-malware.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.