|

|

A medida que las organizaciones escalan, administrar los permisos de acceso a los recursos de almacenamiento se vuelve cada vez más complejo y requiere más tiempo. A medida que se unen nuevos miembros al equipo, el personal existente cambia de roles y se crean nuevos depósitos de S3, las organizaciones deben actualizar constantemente varios tipos de políticas de acceso para controlar el acceso a través de sus depósitos de S3. Este desafío es especialmente pronunciado en entornos S3 multiinquilino donde los administradores deben actualizar con frecuencia estas políticas para controlar el acceso a conjuntos de datos compartidos y numerosos usuarios.

Hoy presentamos el control de acceso basado en atributos (ABAC) para los depósitos de uso general de Amazon Simple Storage Service (S3), una nueva capacidad que puede utilizar para administrar automáticamente permisos para usuarios y roles controlando el acceso a datos a través de etiquetas en los depósitos de uso general de S3. En lugar de administrar los permisos individualmente, puede utilizar IAM basado en etiquetas o políticas de depósitos para otorgar o denegar automáticamente el acceso en función de etiquetas entre usuarios, roles y depósitos de uso general de S3. La autorización basada en etiquetas facilita la concesión de acceso a S3 según el proyecto, el equipo, el centro de costos, la clasificación de datos u otros atributos de depósito en lugar de los nombres de los depósitos, lo que simplifica drásticamente la gestión de permisos para organizaciones grandes.

Cómo funciona ABAC

Este es un escenario común: como administrador, quiero brindar a los desarrolladores acceso a todos los depósitos de S3 destinados a ser utilizados en entornos de desarrollo.

Con ABAC, puedo etiquetar los depósitos S3 de mi entorno de desarrollo con un par clave-valor como environment:development y luego adjunte una política ABAC a una entidad principal de AWS Identity and Access Management (IAM) que verifique la misma environment:development etiqueta. Si la etiqueta del depósito coincide con la condición de la política, se concede acceso al principal.

Veamos cómo funciona esto.

Empezando

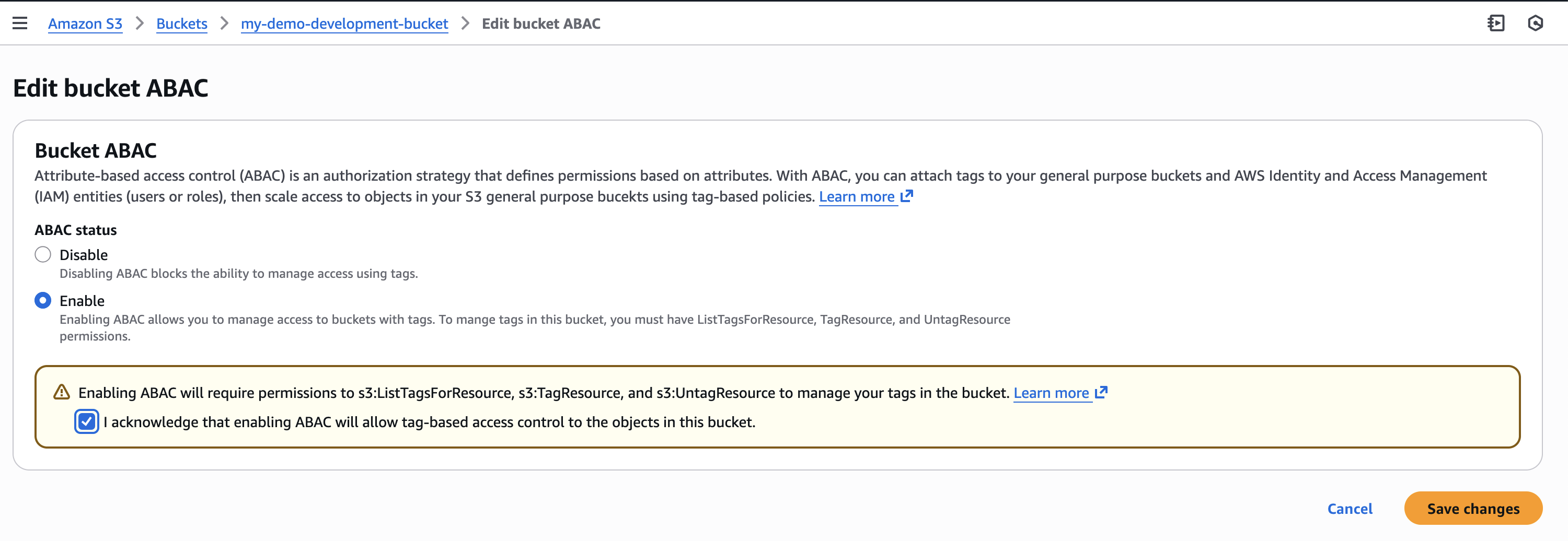

Primero, necesito habilitar ABAC explícitamente en cada depósito de propósito general de S3 donde quiero usar la autorización basada en etiquetas.

Navego hasta la consola de Amazon S3, selecciono mi depósito de uso general y luego navego hasta Propiedades donde puedo encontrar la opción para habilitar ABAC para este depósito.

También puedo utilizar la interfaz de línea de comandos de AWS (AWS CLI) para habilitarlo mediante programación mediante la nueva API PutBucketAbac. Aquí estoy habilitando ABAC en un depósito llamado my-demo-development-bucket ubicado en la región de AWS EE. UU. Este (Ohio) us-east-2.

aws s3api put-bucket-abac --bucket my-demo-development-bucket abac-status Status=Enabled --region us-east-2Alternativamente, si utiliza AWS CloudFormation, puede habilitar ABAC configurando el AbacStatus propiedad a Enabled en tu plantilla.

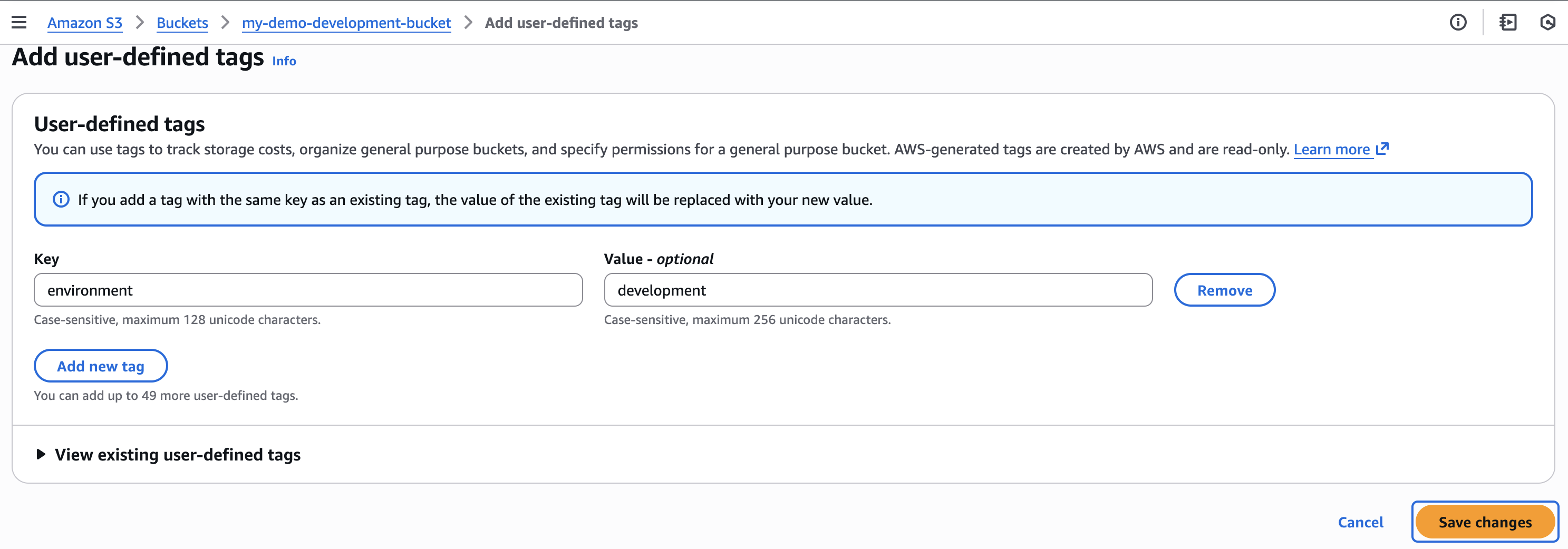

A continuación, etiquetemos nuestro depósito de propósito general S3. agrego un environment:development etiqueta que se convertirá en el criterio para mi autorización basada en etiquetas.

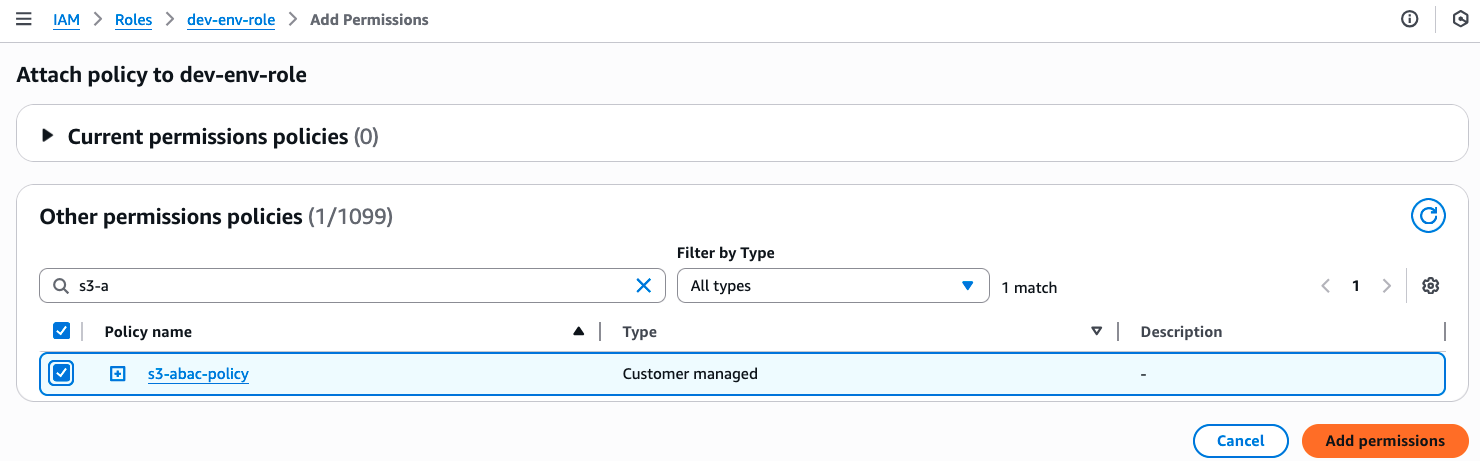

Ahora que mi depósito S3 está etiquetado, crearé una política ABAC que verifique la coincidencia. environment:development etiquetas y adjuntarlo a una función de IAM llamada dev-env-role. Al administrar el acceso de los desarrolladores a esta función, puedo controlar los permisos para todos los depósitos del entorno de desarrollo en un solo lugar.

Navego a la consola IAM, elijo Políticasy luego Crear política. En el editor de políticascambio a la vista JSON y creo una política que permite a los usuarios leer, escribir y enumerar objetos S3, pero solo cuando tienen una etiqueta con una clave de «entorno» adjunta y su valor coincide con el declarado en el depósito de S3. Le doy a esta política el nombre de s3-abac-policy y la guardo.

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:GetObject",

"s3:PutObject",

"s3:ListBucket"

],

"Resource": [

"*"

],

"Condition": {

"StringEquals": {

"aws:ResourceTag/environment": "development"

}

}

}

]

}Luego adjunto esta política s3-abac al rol dev-env.

¡Eso es todo! Ahora, un usuario que asume el rol de desarrollador puede acceder a cualquier depósito habilitado para ABAC con la etiqueta entorno: desarrollo, como my-demo-development-bucket.

Usando tus etiquetas existentes

Tenga en cuenta que, aunque puede usar sus etiquetas existentes para ABAC, debido a que estas etiquetas ahora se usarán para el control de acceso, le recomendamos revisar la configuración de etiquetas actual antes de habilitar la función. Esto incluye revisar las etiquetas de depósito existentes y las políticas basadas en etiquetas para evitar el acceso no deseado y actualizar sus flujos de trabajo de etiquetado para usar la API TagResource estándar (ya que habilitar ABAC en sus depósitos bloqueará el uso de la API PutBucketTagging). Puede utilizar AWS Config para comprobar qué depósitos tienen ABAC habilitado y revisar su uso de la API PutBucketTagging en su aplicación mediante eventos de administración de AWS Cloudtrail.

Además, las mismas etiquetas que utiliza para ABAC también pueden servir como etiquetas de asignación de costos para sus depósitos de S3. Actívelos como etiquetas de asignación de costos en la Consola de facturación de AWS o mediante API, y su Explorador de costos de AWS y sus Informes de uso y costos organizarán automáticamente los datos de gastos en función de estas etiquetas.

Aplicar etiquetas en la creación

Para ayudar a estandarizar el control de acceso en toda su organización, ahora puede aplicar requisitos de etiquetado cuando se crean depósitos a través de políticas de control de servicios (SCP) o políticas de IAM utilizando la aws:TagKeys y aws:RequestTag claves de condición. Luego, puede habilitar ABAC en estos depósitos para proporcionar patrones de control de acceso consistentes en toda su organización. Para etiquetar un depósito durante la creación, puede agregar las etiquetas a sus plantillas de CloudFormation o proporcionarlas en el cuerpo de la solicitud de su llamada a la API S3 CreateBucket existente. Por ejemplo, podría aplicar una política para que mis desarrolladores creen depósitos con la etiqueta entorno=desarrollo para que todos mis depósitos estén etiquetados con precisión para la asignación de costos. Si quiero usar las mismas etiquetas para el control de acceso, puedo habilitar ABAC para estos depósitos.

Cosas que debes saber

Con ABAC para Amazon S3, ahora puede implementar un control de acceso escalable basado en etiquetas en todos sus depósitos de S3. Esta característica simplifica la redacción de políticas de control de acceso y reduce la necesidad de actualizaciones de políticas a medida que los principales y los recursos van y vienen. Esto le ayuda a reducir la sobrecarga administrativa y, al mismo tiempo, mantiene una sólida gestión de la seguridad a medida que escala.

El control de acceso basado en atributos para los depósitos de uso general de Amazon S3 ya está disponible a través de la consola de administración de AWS, API, SDK de AWSAWS CLI y AWS CloudFormation sin costo adicional. Se aplican tarifas de solicitud de API estándar según los precios de Amazon S3. No hay ningún cargo adicional por el almacenamiento de etiquetas en los recursos de S3.

Puede utilizar AWS CloudTrail para auditar las solicitudes de acceso y comprender qué políticas otorgaron o denegaron el acceso a sus recursos.

También puede utilizar ABAC con otros recursos de S3, como depósitos de directorios de S3, puntos de acceso de S3 y depósitos y tablas de tablas de S3. Para obtener más información sobre ABAC en depósitos de S3, consulte la Guía del usuario de Amazon S3.

También puede utilizar las mismas etiquetas que utiliza para el control de acceso para la asignación de costos. Puede activarlas como etiquetas de asignación de costos a través de la Consola de facturación de AWS o las API. Consulte la documentación para obtener más detalles sobre cómo utilizar etiquetas de asignación de costos.