Investigadores de seguridad revelaron el martes una sofisticada campaña de phishing móvil dirigida a solicitantes de empleo con la intención de instalar software malicioso peligroso en sus teléfonos.

La campaña descubierta por Zimperio zLabs apunta a teléfonos móviles con Android y pretende distribuir una variante del troyano bancario Antidot que los investigadores denominaron AppLite Banker.

«La capacidad del troyano bancario AppLite para robar credenciales de aplicaciones críticas como la banca y las criptomonedas hace que esta estafa sea muy peligrosa», afirmó Jason Soroko, investigador principal de sectigoun proveedor de gestión del ciclo de vida de certificados en Scottsdale, Arizona.

«A medida que el phishing móvil continúa aumentando, es crucial que las personas permanezcan alerta sobre ofertas de trabajo no solicitadas y siempre verifiquen la legitimidad de los enlaces antes de hacer clic», dijo a TechNewsWorld.

«El troyano bancario AppLite requiere permisos a través de las funciones de accesibilidad del teléfono», añadió James McQuiggan, defensor de la concientización sobre la seguridad en saberbe4un proveedor de capacitación en concientización sobre seguridad en Clearwater, Florida.

«Si el usuario no lo sabe», dijo a TechNewsWorld, «puede permitir el control total de su dispositivo, poniendo a disposición de los ciberdelincuentes datos personales, ubicación GPS y otra información».

Táctica de ‘carnicería de cerdos’

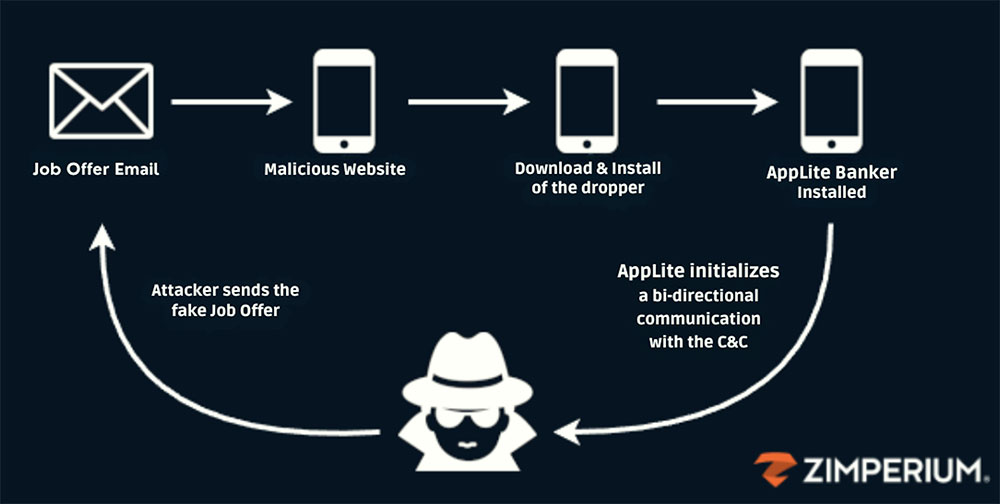

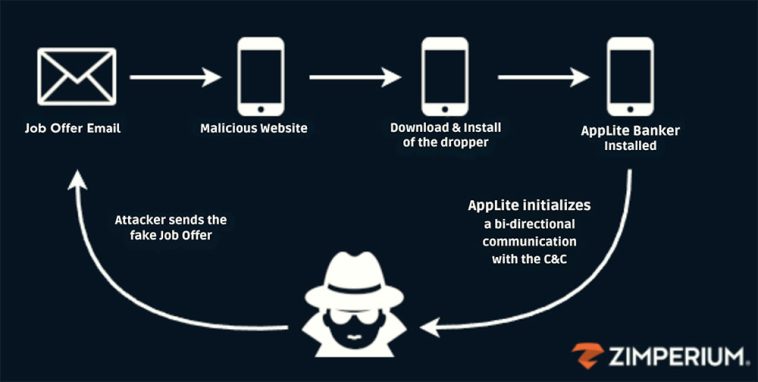

En un blog en el sitio web de Zimperium, el investigador Vishnu Pratapagiri explicó que los atacantes se presentan como reclutadores y atraen a víctimas desprevenidas con ofertas de trabajo. Como parte de su proceso de contratación fraudulenta, continuó, la campaña de phishing engaña a las víctimas para que descarguen una aplicación maliciosa que actúa como un gotero y, finalmente, instala AppLite.

«Los atacantes detrás de esta campaña de phishing demostraron un notable nivel de adaptabilidad, aprovechando diversas y sofisticadas estrategias de ingeniería social para atacar a sus víctimas», escribió Pratapagiri.

Una táctica clave empleada por los atacantes consiste en hacerse pasar por un reclutador de empleo o representantes de recursos humanos de organizaciones conocidas, continuó. Se incita a las víctimas a responder correos electrónicos fraudulentos, cuidadosamente elaborados para que parezcan ofertas de trabajo auténticas o solicitudes de información adicional.

«La gente está desesperada por conseguir un trabajo, por lo que cuando ven trabajo remoto, buenos salarios, buenos beneficios, responden», señaló Steve Levy, asesor principal de talentos de Grupo DHIun mercado profesional para candidatos que buscan puestos centrados en la tecnología y empleadores que buscan contratar talento tecnológico a nivel mundial, en Centennial, Colorado.

«Eso hace que la bola de nieve empiece a rodar», dijo a TechNewsWorld. “Se llama matanza de cerdos. Los granjeros engordan un cerdo poco a poco, así cuando llega el momento de cocinarlo, quedan muy grandes y jugosos”.

Después de la comunicación inicial, Pratapagiri explicó que los actores de amenazas dirigen a las víctimas a descargar una supuesta aplicación CRM para Android. Si bien parece legítima, esta aplicación funciona como un dropper malicioso, facilitando la implementación de la carga principal en el dispositivo de la víctima.

Ilustración de uno de los métodos empleados para distribuir y ejecutar el malware AppLite en el dispositivo móvil de la víctima. (Crédito: Zimperium)

Cambio dramático hacia los ataques móviles

Stephen Kowski, director de tecnología de campo en Barra diagonalSiguienteuna empresa de seguridad informática y de redes con sede en Pleasanton, California, señaló que la campaña AppLite representa una evolución sofisticada de las técnicas vistas por primera vez en la Operación Dream Job, una campaña global dirigida en 2023 por el infame grupo norcoreano Lazarus.

Mientras que la Operación Dream Job original utilizó mensajes de LinkedIn y archivos adjuntos maliciosos para apuntar a solicitantes de empleo en los sectores aeroespacial y de defensa, los ataques de hoy se han expandido para explotar las vulnerabilidades móviles a través de páginas de solicitudes de empleo fraudulentas y troyanos bancarios, explicó.

«El cambio dramático hacia los ataques móviles primero se evidencia en el hecho de que el 82% de los sitios de phishing ahora apuntan específicamente a dispositivos móviles, y el 76% usa HTTPS para parecer legítimo», dijo a TechNewsWorld.

«Los actores de amenazas han refinado sus tácticas de ingeniería social, yendo más allá del simple malware basado en documentos para implementar sofisticados troyanos bancarios móviles que pueden robar credenciales y comprometer datos personales, lo que demuestra cómo estas campañas continúan evolucionando y adaptándose para explotar nuevas superficies de ataque», dijo Kowski. explicado.

«Nuestros datos internos muestran que los usuarios tienen cuatro veces más probabilidades de hacer clic en correos electrónicos maliciosos cuando usan dispositivos móviles en comparación con computadoras de escritorio», agregó Mika Aalto, cofundador y director ejecutivo de caza de hoxun proveedor de soluciones de concientización sobre seguridad empresarial en Helsinki.

“Lo que es aún más preocupante es que los usuarios de dispositivos móviles tienden a hacer clic en estos correos electrónicos maliciosos a un ritmo aún mayor durante las últimas horas de la noche o muy temprano en la mañana, lo que sugiere que las personas son más vulnerables a los ataques en dispositivos móviles cuando sus defensas están bajas. «, dijo a TechNewsWorld. «Los atacantes son claramente conscientes de esto y están continuamente desarrollando sus tácticas para explotar estas vulnerabilidades».

Esta nueva ola de estafas cibernéticas subraya la evolución de las tácticas utilizadas por los ciberdelincuentes para explotar a quienes buscan empleo y que están motivados para hacer feliz a un posible empleador, observó Soroko.

«Al aprovechar la confianza de los individuos en ofertas de trabajo aparentemente legítimas, los atacantes pueden infectar dispositivos móviles con malware sofisticado dirigido a datos financieros», afirmó. «El uso de dispositivos Android, en particular, resalta la creciente tendencia de campañas de phishing específicas para dispositivos móviles».

«Tenga cuidado con lo que descarga en un dispositivo Android», advirtió.

Las empresas también necesitan protección

Levy de DHI señaló que los ataques a quienes buscan empleo no se limitan a los teléfonos móviles. «No creo que esto quede relegado simplemente a los teléfonos móviles», afirmó. “Estamos viendo esto en todas las plataformas sociales. Estamos viendo esto en LinkedIn, Facebook, TikTok e Instagram”.

“Estas estafas no sólo son comunes, sino que son muy insidiosas”, declaró. «Se aprovechan de la situación emocional de quienes buscan empleo».

“Probablemente recibo tres o cuatro de estas consultas por mensaje de texto por semana”, continuó. “Todos van automáticamente a mi carpeta de correo no deseado. Estas son las nuevas versiones de los correos electrónicos del príncipe nigeriano que te piden que les envíes 1.000 dólares y te devolverán 10 millones de dólares”.

Más allá de su capacidad para imitar empresas, AppLite también puede hacerse pasar por aplicaciones de Chrome y TikTok, lo que demuestra una amplia gama de vectores de destino, incluida la adquisición total del dispositivo y el acceso a las aplicaciones.

“El nivel de acceso proporcionado [to] Los atacantes también podrían incluir credenciales, aplicaciones y datos corporativos si el usuario utilizó el dispositivo para trabajo remoto o acceso para su empleador actual”, escribió Pratapagiri.

«Dado que los dispositivos móviles se han vuelto esenciales para las operaciones comerciales, protegerlos es crucial, especialmente para proteger contra la gran variedad de diferentes tipos de ataques de phishing, incluidos estos sofisticados intentos de phishing dirigidos a dispositivos móviles», dijo Patrick Tiquet, vicepresidente de seguridad y arquitectura. de Seguridad del guardiánuna empresa de almacenamiento en línea y gestión de contraseñas, en Chicago.

«Las organizaciones deben implementar políticas sólidas de administración de dispositivos móviles, garantizando que tanto los dispositivos corporativos como los BYOD cumplan con los estándares de seguridad», dijo a TechNewsWorld. «Las actualizaciones periódicas tanto de los dispositivos como del software de seguridad garantizarán que las vulnerabilidades se solucionen rápidamente, protegiendo contra amenazas conocidas que apuntan a los usuarios móviles».

Aalto también recomendó la adopción de plataformas de gestión de riesgos humanos (HRM) para hacer frente a la creciente sofisticación de los ataques de phishing móviles.

«Cuando un empleado informa de un nuevo ataque, la plataforma HRM aprende a encontrar automáticamente futuros ataques similares», dijo. «Al integrar HRM, las organizaciones pueden crear una cultura de seguridad más resiliente donde los usuarios se convierten en defensores activos contra ataques de phishing y smishing móviles».

GIPHY App Key not set. Please check settings