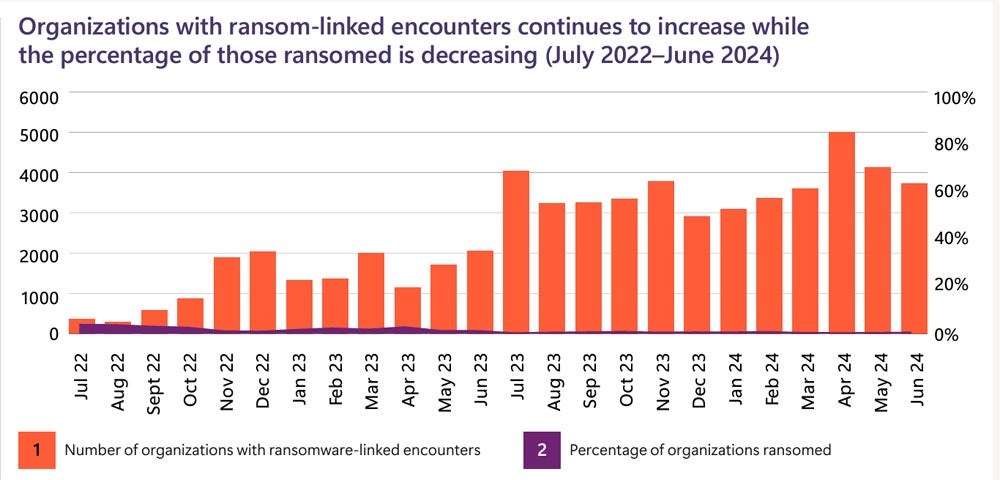

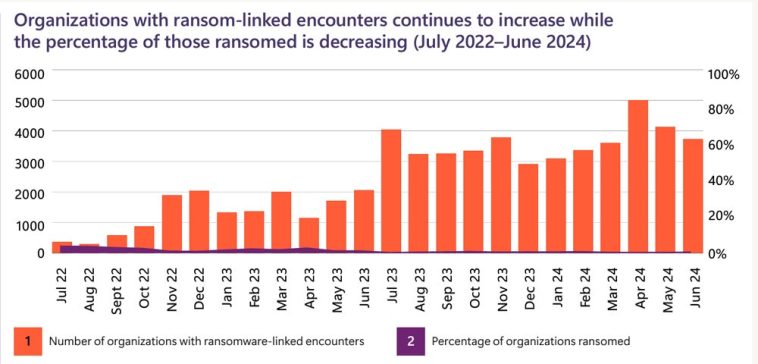

La cantidad de intentos de ataques de ransomware a clientes de Microsoft en todo el mundo ha aumentado dramáticamente en el último año, según el informe Digital Defense de Microsoft, publicado el 15 de octubre. Sin embargo, los avances en las tecnologías de interrupción automática de ataques han llevado a que menos de estos ataques alcancen la etapa de cifrado. .

Microsoft informó 600 millones Ataques cibercriminales y de estados-nación que ocurren a diario. Si bien los intentos de ransomware se multiplicaron por 2,75, los ataques exitosos que involucraron cifrado de datos y demandas de rescate se redujeron a tres veces.

Los tipos de ataques importantes incluyen deepfakes y robo de comercio electrónico.

Microsoft dice que «rastrea más de 1.500 grupos de amenazas únicos, incluidos más de 600 grupos de actores de amenazas de estados-nación, 300 grupos de delitos cibernéticos, 200 grupos de operaciones de influencia y cientos de otros». Las cinco principales familias de ransomware (Akira, Lockbit, Play, Blackcat y Basta) representaron el 51% de los ataques documentados.

Según el informe, los atacantes suelen aprovechar la ingeniería social, los compromisos de identidad y las vulnerabilidades en aplicaciones públicas o sistemas operativos sin parches. Una vez dentro, a menudo instalan herramientas de monitoreo remoto o manipulan productos de seguridad. En particular, el 70% de los ataques exitosos involucraron cifrado remoto y el 92% se dirigieron a dispositivos no administrados.

Otros tipos importantes de ataques incluyeron:

- Ataques a infraestructura.

- Fraude financiero cibernético.

- Ataques a espacios de comercio electrónico, donde las transacciones con tarjeta de crédito no requieren que la tarjeta esté físicamente presente.

- Interpretación.

- Falsificaciones profundas.

- Adquisición de cuentas.

- Ataques de identidad y de ingeniería social: la mayoría (99%) de los cuales fueron ataques de robo de contraseñas.

- Intercambio de SIM.

- Ingeniería social de la mesa de ayuda, donde los atacantes se hacen pasar por clientes para restablecer contraseñas o conectar nuevos dispositivos.

- Phishing de credenciales, particularmente a través de proyectos de phishing como servicio. A menudo, estos ataques se activan mediante archivos adjuntos HTML o PDF que contienen URL maliciosas.

- Ataques DDoS, que provocaron una interrupción global a principios de este año.

La manipulación del antivirus también fue un factor importante el año anterior: más de 176.000 incidentes detectados por Microsoft Defender XDR en 2024 implicaron la manipulación de la configuración de seguridad.

VER: Los actores de ransomware pueden apuntar a datos de respaldo para intentar forzar un pago.

El Estado-nación y los actores con motivación financiera comparten tácticas

Microsoft descubrió que tanto los actores de amenazas con motivación financiera como los actores de los Estados-nación utilizan cada vez más los mismos ladrones de información y marcos de comando y control. Curiosamente, actores motivados financieramente ahora lanzan ataques que comprometen la identidad en la nube, una táctica anteriormente asociada con atacantes de estados-nación.

«Este año, los actores de amenazas afiliados al Estado utilizaron cada vez más herramientas y tácticas criminales, e incluso los propios delincuentes, para promover sus intereses, desdibujando las líneas entre la actividad maligna respaldada por el Estado-nación y la actividad cibercriminal», afirma el informe.

Microsoft rastrea los principales grupos de actores de amenazas de Rusia, China, Irán y Corea del Norte. Estos Estados-nación pueden aprovechar a los actores de amenazas financieras para obtener ganancias o hacer la vista gorda ante sus actividades dentro de sus fronteras.

Según Tom Burt, vicepresidente corporativo de seguridad y confianza del cliente de Microsoft, el problema del ransomware resalta la conexión entre las actividades de los Estados-nación y el cibercrimen con motivación financiera. Este problema se ve exacerbado por países que explotan estas operaciones con fines de lucro o no toman medidas contra el cibercrimen dentro de sus fronteras.

El experto Evan Dornbush, ex experto en ciberseguridad de la NSA, ofrece perspectivas al respecto:

«Este informe señala una tendencia que actualmente recibe poca atención y que probablemente definirá el futuro de la cibernética: la cantidad de dinero que los delincuentes pueden ganar», dijo en un correo electrónico a TechRepublic. “Según el informe de Microsoft, el gobierno, como sector, sólo representa el 12% de los objetivos de los agresores. La gran mayoría de las víctimas pertenecen al sector privado”.

Los sectores más atacados por los actores de amenazas de los Estados-nación este año fueron:

- ÉL.

- Educación .

- Gobierno.

- Think tanks y ONG.

- Transporte.

Tanto los atacantes como los defensores utilizan IA generativa

La IA generativa introduce un nuevo conjunto de preguntas. Microsoft recomienda limitar el acceso de la IA generativa a datos confidenciales y garantizar que se apliquen políticas de gobernanza de datos a su uso. El informe describe los impactos significativos de la IA en la ciberseguridad:

- Tanto los atacantes como los defensores utilizan cada vez más herramientas de inteligencia artificial.

- Los actores del Estado-nación pueden generar audio y vídeo engañosos con IA.

- El phishing dirigido por IA, el enjambre de currículums y los deepfakes son ahora comunes.

- Es posible que los métodos convencionales para limitar las operaciones de influencia extranjera ya no funcionen.

- Las políticas y principios de IA pueden mitigar algunos riesgos asociados con el uso de herramientas de IA.

- Aunque muchos gobiernos coinciden en la necesidad de que la seguridad sea un factor importante en el desarrollo de la IA, distintos gobiernos la persiguen de diferentes maneras.

«El gran volumen de ataques debe reducirse mediante una disuasión efectiva», explicó Burt, «y si bien la industria debe hacer más para negar los esfuerzos de los atacantes a través de una mejor ciberseguridad, esto debe ir acompañado de acciones gubernamentales para imponer consecuencias que desalienten aún más el ciberataques más dañinos”.

Cómo las organizaciones pueden prevenir los ciberataques comunes

El informe de Microsoft contiene acciones que las organizaciones pueden tomar para prevenir tipos específicos de ataques. TechRepublic resumió algunos conocimientos prácticos que se aplican en todos los ámbitos:

- Interrumpir los ataques en la capa técnica, lo que significa implementar políticas como la autenticación multifactor y la reducción de la superficie de ataque.

- De manera similar, utilice la configuración «segura por defecto», que hace que la autenticación multifactor sea obligatoria.

- Utilice una protección con contraseña segura.

- Pruebe las configuraciones de seguridad preconfiguradas, como los valores predeterminados de seguridad o las políticas de acceso condicional administradas, en modo de solo informe para comprender su impacto potencial antes de su implementación.

- Clasifique y etiquete datos confidenciales y tenga políticas de DLP, ciclo de vida de datos y acceso condicional en torno a datos y usuarios de alto riesgo.

Microsoft puso en marcha su Iniciativa Futuro Seguro este año, después de la intrusión china en las cuentas de correo electrónico del gobierno de Microsoft en julio de 2023.

GIPHY App Key not set. Please check settings