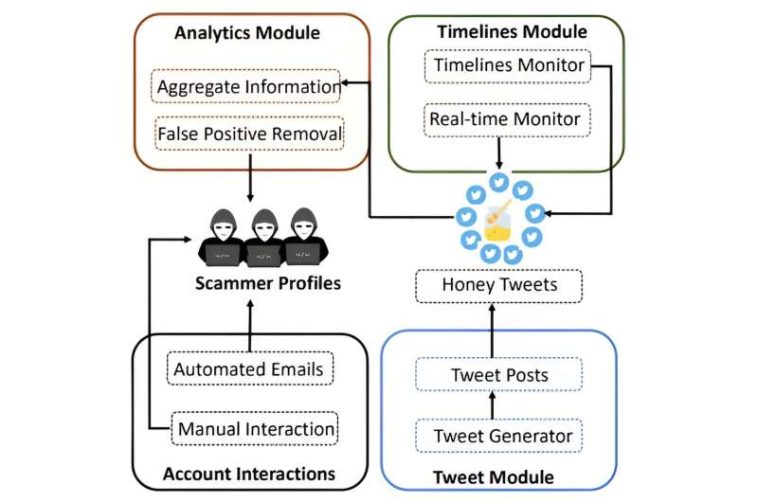

Descripción general del proceso de recopilación y análisis de datos de HoneyTweet. Crédito: arXiv (2024). DOI: 10.48550/arxiv.2401.09824

La creciente popularidad de las criptomonedas ha convertido a las redes sociales en un lugar central donde los usuarios buscan ayuda cuando tienen problemas con su billetera de criptomonedas o su clave privada. Los estafadores se aprovechan de esta situación para ganar dinero con ofertas de soporte falsas o para obtener acceso a billeteras o claves.

El investigador de CISPA, el Dr. Bhupendra Acharya, ha presentado el primer estudio a gran escala sobre cómo funcionan estas estafas y ha proporcionado un análisis de principio a fin de las operaciones de estafa en X (antes conocida como Twitter). Presentó sus hallazgos en la 45.ª reunión del IEEE Simposio sobre Seguridad y Privacidad en mayo de 2024. El papel está disponible en el arXiv servidor de preimpresión.

Las criptomonedas como Bitcoin o Ethereum están ganando cada vez más aceptación debido a su naturaleza descentralizada y porque otorgan anonimato a sus usuarios. Para gestionar y vender criptomonedas, los usuarios necesitan los llamados monederos criptográficos, que básicamente son monederos digitales para criptomonedas.

Los monederos más conocidos son Metamask, Coinbase y Trust. Para acceder a estos monederos se necesitan claves secretas. Cualquier persona con acceso a las claves secretas puede gestionar o acceder a los monederos de criptomonedas. En caso de pérdida de la clave secreta, los monederos de criptomonedas permanecen inaccesibles.

«Hemos observado que, a medida que las criptomonedas se han vuelto más populares, la gente también ha estado hablando de ellas en las redes sociales. Esto también incluye problemas de soporte técnico como la falta de acceso a la billetera, la pérdida de frases clave privadas, etc., lo que atrae a los estafadores que fingen soporte técnico, haciéndose pasar por soporte oficial», explica Acharya.

Muchas personas prefieren buscar ayuda en un grupo de chat o a través de un tweet en lugar de contactar directamente con los canales de soporte oficiales del proveedor de la billetera criptográfica correspondiente. «En nuestro estudio, descubrimos cómo los estafadores explotan a los usuarios en las redes sociales para obtener acceso a las billeteras criptográficas o simplemente pedir un pago a cambio de un soporte técnico que están fingiendo», dice Acharya.

Tras la pista de los estafadores con HoneyTweet

Para investigar cómo funcionan las estafas de soporte técnico en las redes sociales, Acharya desarrolló una herramienta llamada HoneyTweet. «HoneyTweet envía automáticamente tweets únicos con palabras clave para solicitudes de soporte técnico con el fin de atraer a los estafadores», explica Acharya.

«Los estafadores que ofrecen un servicio de asistencia falso son contactados a través de una herramienta semiautomática para detectar los métodos de pago fraudulentos o el modus operandi de los estafadores», continúa. Los estafadores presentan varias ofertas falsas, como la herramienta de software «Zeus», que según afirman les permitirá recuperar el acceso a la billetera y pedir dinero como parte del servicio de asistencia.

A menudo, durante la conversación, los usuarios recurrían a canales de comunicación externos para evitar que los detectaran como estafadores en la plataforma original. Con la ayuda de HoneyTweet, Acharya y sus colegas atraparon a más de 9000 estafadores en tres meses y los rastrearon en seis plataformas de redes sociales, incluidas PayPal y direcciones de criptomonedas, que se usaban como métodos de pago fraudulentos.

Los resultados más importantes del estudio

En su estudio, Acharya y sus colegas pudieron demostrar que las estafas de soporte para billeteras de criptomonedas son un fenómeno generalizado en redes sociales como X. «Descubrimos que las redes sociales aún tienen trabajo por hacer para detener estas estafas», dice Acharya. «Y también descubrimos que los estafadores a menudo usan varias plataformas de redes sociales para sus intentos de estafa».

“Más allá de X, los estafadores piden ser contactados vía mensajes directos en Instagram, Facebook, Telegram, WhatsApp y otros”.

Básicamente, los estafadores trabajan en operaciones en cadena que vinculan varias plataformas de redes sociales. Durante el proceso de estafa, los estafadores primero intentan generar confianza y luego realizan trucos de ingeniería social, iniciando una comunicación por mensaje directo donde se llevan a cabo las estafas reales.

Al enviar un mensaje directo, se le pide a la víctima potencial que revele su clave privada o que pague por el soporte «falso» a través del método de pago proporcionado por el estafador. Al colaborar con PayPal y compartir las cuentas fraudulentas detectadas con el proveedor de servicios de pago, los investigadores pudieron validar aún más el impacto financiero de la estafa.

Conclusiones para empresas y usuarios

«Hay dos grupos que podrían adoptar nuestras recomendaciones», explica Acharya. «El primero está formado por los servicios involucrados, como los proveedores de monederos de criptomonedas. Deben supervisar toda la actividad directamente asociada con su marca y tomar medidas si los estafadores intentan hacerse pasar por su marca. El segundo grupo está formado por las redes sociales como X, Instagram, Facebook, Telegram y otras.

«Es importante vigilar de forma conjunta lo que ocurre en las cadenas de estafas, ya que la estafa no tiene por qué producirse necesariamente en la plataforma en la que se inició el chat, sino que la estafa final puede tener lugar al final de la cadena, es decir, en otra plataforma. Para combatir estas cadenas, la cooperación entre los servicios de redes sociales es especialmente importante».

Además, los usuarios de monederos de criptomonedas también pueden tomar medidas. Acharya recomienda asegurarse de interactuar solo con proveedores oficiales de monederos de criptomonedas y tener cuidado con todos los canales no oficiales. En ningún caso se debe compartir la información a través de Google Forms o plataformas similares.

«Las billeteras criptográficas o las cuentas de redes sociales afiliadas a las billeteras criptográficas oficiales nunca pedirán a sus usuarios sus claves secretas», concluye el investigador de CISPA.

El futuro pertenece a las monedas digitales (seguras)

Acharya, que durante la conversación se revela como un gran fanático de las monedas digitales y un usuario de criptomonedas, ve un gran potencial en las criptomonedas. «Creo que las monedas digitales como las criptomonedas son la próxima generación de monedas y que reemplazarán a las monedas existentes en el futuro», está convencido. «Sin embargo, lo que necesitamos es un sistema que sea lo suficientemente seguro para crear y operar una moneda digital».

Como investigador, quiere seguir contribuyendo a este objetivo. «Un proyecto consiste en utilizar ChatGPT para chatear con los estafadores a través de HoneyTweet», explica. «En este contexto, también nos centramos en diferentes categorías de fraude, como la supuesta recuperación de cuentas.

«En otro estudio de seguimiento, utilizaremos un método basado en deepfake para chatear y comunicarnos con los estafadores a través de video Zoom y teléfono con el objetivo de identificar otros tipos de mecanismos de fraude».

Será emocionante ver qué mecanismos de fraude en el área de las criptomonedas descubrirán Acharya y sus colegas.

Más información:

Bhupendra Acharya et al, Cómo engañar al estafador de criptomonedas: análisis de extremo a extremo de las estafas de soporte técnico basadas en criptomonedas, arXiv (2024). DOI: 10.48550/arxiv.2401.09824

Proporcionado por el Centro Helmholtz para la Seguridad de la Información de CISPA

Citación:Buscar ayuda para los problemas con las billeteras criptográficas en las redes sociales puede atraer a los estafadores (17 de septiembre de 2024) recuperado el 17 de septiembre de 2024 de https://techxplore.com/news/2024-09-crypto-wallet-problems-social-media.html

Este documento está sujeto a derechos de autor. Salvo que se haga un uso legítimo con fines de estudio o investigación privados, no se podrá reproducir ninguna parte del mismo sin autorización por escrito. El contenido se ofrece únicamente con fines informativos.

GIPHY App Key not set. Please check settings