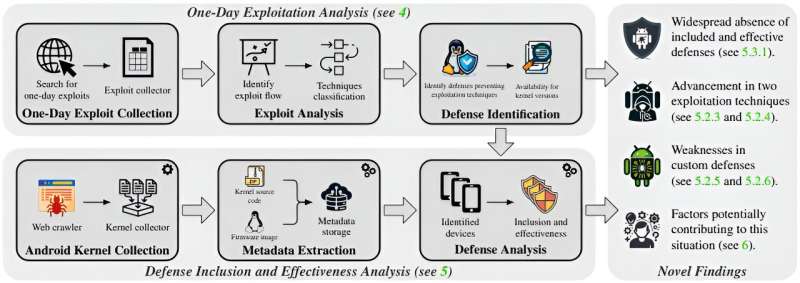

Flujo de trabajo de alto nivel del estudio. Crédito: https://www.usenix.org/system/files/usenixsecurity24-maar-defects.pdf

En un análisis de teléfonos inteligentes de 10 fabricantes, los investigadores de la Universidad Técnica de Graz descubrieron que los núcleos Android utilizados son vulnerables a ataques conocidos (los llamados exploits de un día) a pesar de los mecanismos de protección existentes.

Los teléfonos inteligentes son un compañero constante y una herramienta de trabajo importante para muchas personas. Además de para contactos, citas y correos electrónicos, los dispositivos se utilizan cada vez más para tareas sensibles como la banca en línea o asuntos oficiales. Esto aumenta los requisitos de seguridad.

Como descubrieron Lukas Maar, Florian Draschbacher, Lukas Lamster y Stefan Mangard, del Instituto de Procesamiento de Información Aplicada y Comunicaciones de la Universidad Tecnológica de Graz (TU Graz), en un análisis exhaustivo de los núcleos Android de los 10 mayores y más conocidos fabricantes de teléfonos inteligentes, existen numerosos fallos que permiten exploits de un día con métodos de ataque ya conocidos. Los investigadores presentaron sus resultados recomendaciones el 15 de agosto en el Simposio sobre seguridad de Usenix en Filadelfia.

Según el fabricante y el modelo, solo entre el 29% y el 55% de los 994 smartphones analizados por el equipo de investigación fueron capaces de evitar ataques. Por el contrario, la versión 6.1 de la Generic Kernel Image (GKI) proporcionada por Google sería capaz de evitar alrededor del 85% de los ataques.

En comparación con GKI, los kernels de los fabricantes obtuvieron hasta 4,6 veces menos rendimiento en la defensa contra ataques. El equipo de investigación analizó los dispositivos de estos fabricantes que salieron al mercado entre 2018 y 2023 (ordenados del más seguro al menos seguro): Google, Realme, OnePlus, Xiaomi, Vivo, Samsung, Motorola, Huawei, Oppo y Fairphone.

Las versiones de Android utilizadas en estos teléfonos inteligentes iban desde la versión 9 a la 14, mientras que los kernels cubrían el rango de las versiones 3.10 a la 6.1, y los fabricantes que dependen de versiones de kernel inferiores también ofrecen menos seguridad.

Rara vez se activan mecanismos de defensa eficaces

Otro punto clave del análisis es que ya existen defensas eficaces para muchos de los métodos de ataque conocidos, pero o bien rara vez se activan en los kernels de los fabricantes o bien los kernels están configurados incorrectamente. Como resultado, incluso la versión 3.1 del kernel de 2014 con todas las medidas de seguridad activadas podría proporcionar una mejor protección contra los ataques conocidos que aproximadamente el 38% de los kernels configurados por los propios fabricantes.

Los investigadores también descubrieron que los modelos de gama baja de los fabricantes corrían un riesgo un 24 % mayor que los de gama alta. Una razón importante para ello es la pérdida de rendimiento que pueden provocar las medidas de seguridad adicionales, por lo que suelen desactivarse en los modelos de gama baja para ahorrar recursos.

«Esperamos que nuestros resultados ayuden a garantizar que en el futuro se puedan incluir medidas de seguridad más eficaces en los kernels de los fabricantes, lo que hará que Android sea más seguro», afirma Maar. «También compartimos nuestro análisis con los fabricantes investigados y Google, Fairphone, Motorola, Huawei y Samsung han tomado nota; algunos incluso han publicado parches.

«También hemos sugerido que Google actualice el Documento de Definición de Compatibilidad de Android (CDD), que establece el marco de requisitos para que los dispositivos sean compatibles con Android.

«El propio Google ha subrayado que es consciente del problema y que quiere reforzar la integración de las medidas de seguridad del núcleo paso a paso. Sin embargo, depende de los fabricantes si quieren sacrificar el rendimiento por ello».

Más información:

Defectos en profundidad: análisis de la integración de defensas efectivas contra exploits de un día en los kernels de Android. www.usenix.org/conference/usen… ntation/maar-defects

Citación:Numerosos fabricantes utilizan kernels de Android inseguros, según un análisis (2024, 16 de agosto) recuperado el 16 de agosto de 2024 de https://techxplore.com/news/2024-08-numerous-insecure-android-kernels-analysis.html

Este documento está sujeto a derechos de autor. Salvo que se haga un uso legítimo con fines de estudio o investigación privados, no se podrá reproducir ninguna parte del mismo sin autorización por escrito. El contenido se ofrece únicamente con fines informativos.

GIPHY App Key not set. Please check settings