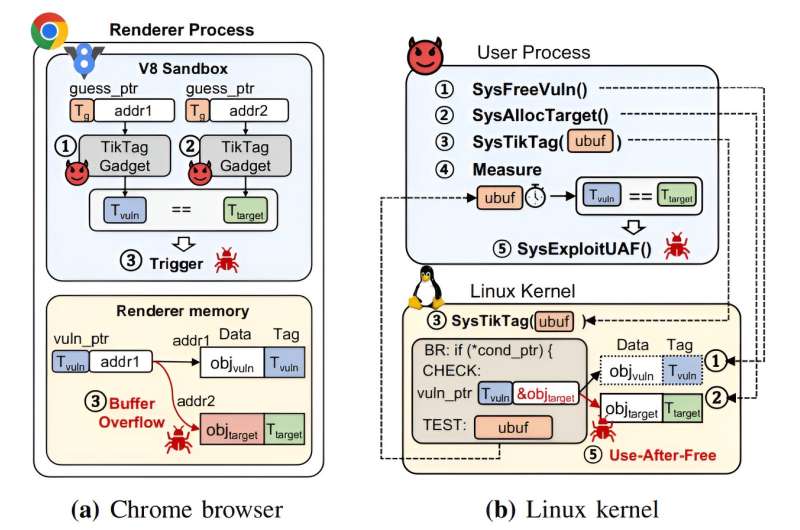

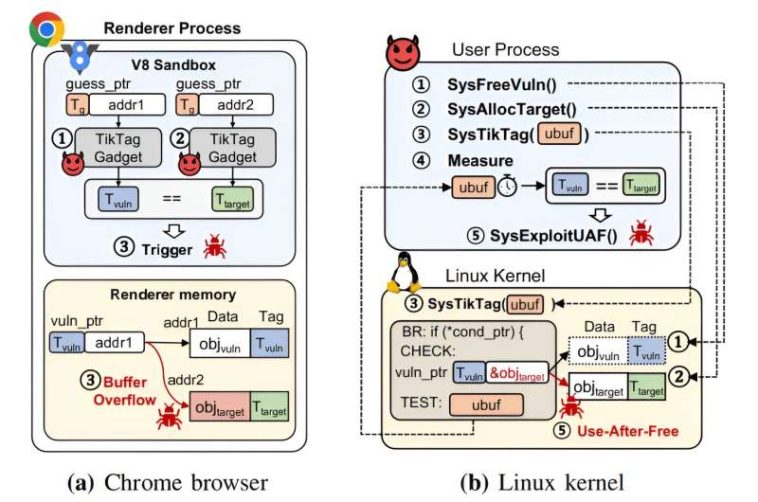

Ataques de omisión de MTE. Crédito: arXiv (2024). Documento: 10.48550/arxiv.2406.08719

Un equipo combinado de expertos en seguridad de la Universidad Nacional de Seúl y Samsung Research ha descubierto una vulnerabilidad en las extensiones de etiquetado de memoria (MTE) que emplean los procesadores ARM como medio de protección contra fugas de memoria. El grupo ha publicado un papel describiendo sus hallazgos sobre el arXiv servidor de preimpresión.

En 2018, Arm, Ltd., presentó una nueva característica de hardware para las máquinas de computación con conjunto de instrucciones reducido (RISC) avanzado (ARM) que los fabricantes de software podrían usar para detectar violaciones de memoria. Las MTE etiquetan bloques de memoria física con metadatos.

Cuando el software realiza una llamada de memoria dentro de una región etiquetada, generalmente mediante un puntero, el nuevo hardware verifica si el puntero contiene una clave coincidente para el bloque de memoria al que se hace referencia. Si no es así, se devuelve un error, lo que impide que se escriban datos donde no se supone que deban hacerlo, como durante desbordamientos de búfer.

La introducción de MTE se ha considerado una incorporación atractiva a la arquitectura ARM porque ayuda a los programadores a evitar la corrupción de la memoria y posibles vulnerabilidades, como el acceso de piratas informáticos a datos en áreas no seguras. Lamentablemente, parece que la introducción de MTE también ha dado lugar a la introducción de una nueva vulnerabilidad.

En este nuevo trabajo, el equipo de investigación desarrolló dos técnicas, denominadas TIKTAG-v1 y -v2, que según afirman son capaces de extraer etiquetas MTE para áreas de direcciones de memoria aleatorias. Explican que ambas técnicas implican el uso de software para observar cómo las operaciones especulativas influyen en la forma en que se obtienen los datos previamente.

Los sistemas de software utilizan la precarga para acelerar las operaciones, evitando los tiempos de espera asociados con la recuperación de datos. Las ejecuciones especulativas funcionan de manera muy similar, ejecutando código por adelantado que podría ser útil en un momento futuro, a veces utilizando datos precargados y escribiéndolos en la memoria. Si los resultados de dichas ejecuciones no son necesarios, simplemente se descartan. Las vulnerabilidades que encontró el equipo implicaban el aprovechamiento de dicha información precargada y/o descartada.

El equipo de investigación descubrió que pudieron extraer etiquetas MTE en el 95 % de sus intentos, lo que, advierten, podría dar lugar a una explotación. También propusieron múltiples soluciones posibles para solucionar el problema, que enviaron a Arm, Ltd.

Más información:

Juhee Kim et al, TikTag: Rompiendo la extensión de etiquetado de memoria de ARM con ejecución especulativa, arXiv (2024). Documento: 10.48550/arxiv.2406.08719

© 2024 Red Science X

Citación:Los expertos en seguridad encuentran una vulnerabilidad en las extensiones de etiquetado de memoria de ARM (19 de junio de 2024) recuperado el 11 de julio de 2024 de https://techxplore.com/news/2024-06-experts-vulnerability-arm-memory-tagging.html

Este documento está sujeto a derechos de autor. Salvo que se haga un uso legítimo con fines de estudio o investigación privados, no se podrá reproducir ninguna parte del mismo sin autorización por escrito. El contenido se ofrece únicamente con fines informativos.

GIPHY App Key not set. Please check settings