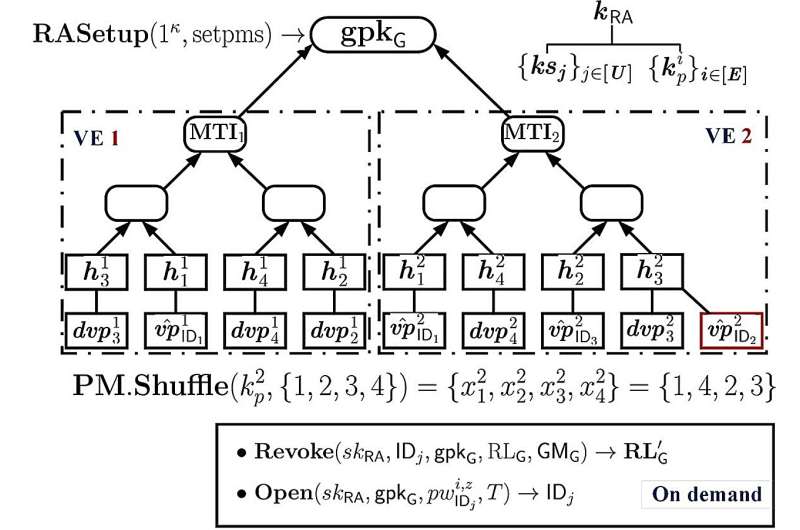

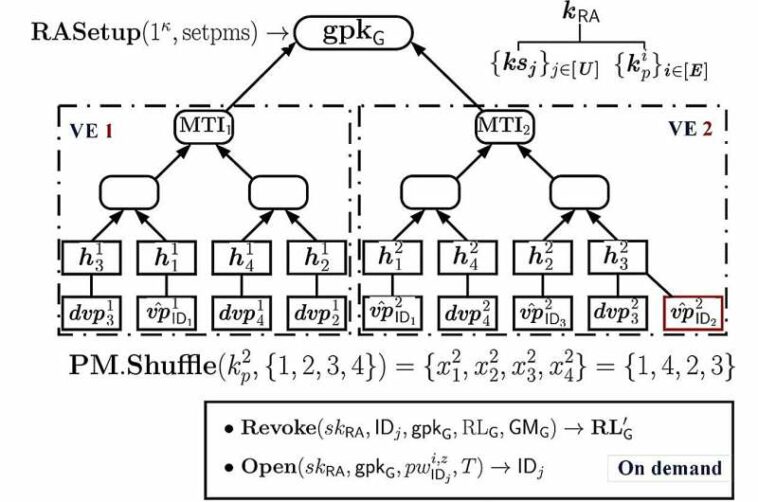

Estructura de árbol Merkle de alto nivel. Crédito: Transacciones IEEE sobre seguridad y análisis de la información (2024). DOI: 10.1109/TIFS.2024.3386350

«Ingrese el código dentro de los próximos dos minutos». El concepto de contraseñas de un solo uso (OTP) se ha convertido en un pilar de nuestros procedimientos para la verificación segura de usuarios en aplicaciones sensibles, como los servicios gubernamentales y financieros. Una OTP estándar, que normalmente se encuentra en los esquemas de autenticación multifactor, resiste los intentos de piratería imponiendo un límite de tiempo para que los usuarios ingresen la contraseña dada.

Sin embargo, ante el aumento de las ciberamenazas, los protocolos OTP actuales se irán quedando obsoletos poco a poco. Diseñar un mejor protocolo para hacer cumplir la seguridad y privacidad de la información del usuario no es una tarea fácil.

El profesor Zhou Jianying de la Universidad de Tecnología y Diseño de Singapur (SUTD) y sus colaboradores propusieron recientemente un nuevo esquema que aborda algunas de las deficiencias de los métodos OTP existentes. Los hallazgos de este estudio se publican en la papel «Contraseñas de un solo uso basadas en tiempo de grupo dinámico», en Transacciones IEEE sobre seguridad y análisis de la información.

Existen varios enfoques estándar para implementar esquemas OTP. Un enfoque, denominado RFC 6238, almacena claves simétricas para generar estos códigos de acceso transitorios que se supone deben compartirse con el servidor de la institución. Otro, el esquema Lamport’81, requiere que el dispositivo del usuario y el servidor tengan claves de verificación de contraseña separadas.

Sin embargo, cada enfoque tiene sus propias vulnerabilidades: RFC 6238 es vulnerable a violaciones del servidor, mientras que el esquema Lamport’81 no puede evitar el seguimiento malicioso de la identidad de cada usuario. Esto presenta un atractivo tesoro escondido para posibles malhechores: si pueden abrir una grieta en el servidor, la información de seguridad de todos los usuarios estará a su disposición.

Los avances en la escena criptográfica han propuesto varios medios para cerrar la tapa a esta vulnerabilidad. El profesor Zhou destacó un esquema particular de OTP grupal basado en tiempo (GTOTP) que fue propuesto anteriormente con sus colaboradores. Este esquema implica una estructura similar a un árbol de mezcla aleatoria, con usuarios etiquetados en cada hoja del árbol para su verificación.

Sin embargo, la estructura del algoritmo arbóreo no se puede cambiar una vez plantada. Todos los usuarios que participan en la verificación de identidad deben estar presentes desde el principio; no pueden salir ni pueden unirse nuevos usuarios.

El profesor Zhou dijo: «La naturaleza estática de las estructuras grupales asumidas por esquemas anteriores no reflejaba la fluidez que a menudo se observa en las membresías, ya sea en contextos comerciales, proyectos colaborativos o entornos comunitarios».

En el último trabajo, el profesor Zhou y sus colaboradores estudiaron un nuevo esquema llamado GTOTP dinámico (DGTOTP) que puede implementarse en situaciones prácticas. Los investigadores se centraron en dos obstáculos para superar la dificultad de los entornos de usuario dinámicos: (1) algoritmos rápidos y eficientes para dispositivos pequeños, y (2) gestión grupal del maleable grupo de usuarios.

Los dispositivos portátiles modernos suelen ser pequeños y no tienen una gran capacidad computacional. Cualquier algoritmo que se ejecute en el dispositivo debe mantenerse compacto y eficiente. Los investigadores sugieren un enfoque triple para reducir la sobrecarga computacional.

«El esquema DGTOTP emplea soluciones de subcontratación para tareas como la generación y gestión de contraseñas para reducir la carga computacional de los miembros del grupo. Además, aborda los desafíos de integración segura mejorando las funciones de autenticación de mensajes», explicó el profesor Zhou, destacando el enfoque ligero de autenticación de clientes anónimos.

Como pieza de resistencia, el esquema utiliza una estrategia de emitir primero y unirse después (IFJL) que permite el manejo fluido de las operaciones de unión sin perturbar los estados locales de otros miembros del grupo.

Este esquema dinámico se puede aplicar a escenarios del mundo real donde la autenticación segura y eficiente dentro de la configuración del grupo dinámico es crucial. Por ejemplo, los entornos de trabajo colaborativo donde los equipos a menudo cambian de miembros o trabajan con socios externos se beneficiarían de tener un acceso seguro a recursos compartidos y al mismo tiempo facilitar la incorporación y descarga segura. En foros y comunidades en línea, los moderadores pueden optar por restringir el acceso a determinadas secciones o funciones.

La propuesta del profesor Zhou es sólo el primer paso para mejorar la privacidad y la seguridad, y hay muchos caminos por explorar. Todavía quedan algunos caminos por recorrer antes de presenciar una adopción generalizada.

«Para aplicaciones prácticas, una extensión de nuestro concepto para integrar de forma segura la seguridad de la capa de transporte (TLS) y DGTOTP podría conducir al desarrollo de un protocolo para el establecimiento mutuo de canales de credenciales autenticados anónimos», concluye.

Más información:

Xuelian Cao et al, Contraseñas de un solo uso basadas en tiempo de grupo dinámico, Transacciones IEEE sobre seguridad y análisis de la información (2024). DOI: 10.1109/TIFS.2024.3386350

Citación: Mejorando la ciberseguridad con ‘árboles en movimiento’ (2024, 29 de mayo) obtenido el 29 de mayo de 2024 de https://techxplore.com/news/2024-05-cybersecurity-trees.html

Este documento está sujeto a derechos de autor. Aparte de cualquier trato justo con fines de estudio o investigación privados, ninguna parte puede reproducirse sin el permiso por escrito. El contenido se proporciona únicamente con fines informativos.

GIPHY App Key not set. Please check settings