La mayoría de los equipos de TI y seguridad estarían de acuerdo en que garantizar que la seguridad de los terminales y las aplicaciones de seguridad de acceso a la red se ejecuten de conformidad con las políticas de seguridad en las PC administradas debería ser una tarea básica. Aún más básico sería garantizar que estas aplicaciones estén presentes en los dispositivos.

Y, sin embargo, muchas organizaciones todavía no cumplen con estos requisitos. Un nuevo informe de Absolute Security, basado en telemetría anónima de millones de PC móviles e híbridas que ejecutan su solución con firmware integrado, encontró que gran parte del mercado está muy por debajo de las mejores prácticas.

Por ejemplo, el Índice de riesgo de resiliencia cibernética 2024 El informe encontró que, si no cuentan con el respaldo de tecnologías de reparación automatizadas, las principales plataformas de protección de endpoints y aplicaciones de seguridad de acceso a la red no logran mantener el cumplimiento de las políticas de seguridad el 24% del tiempo en su muestra de PC administradas.

Cuando se combinan con datos que muestran retrasos significativos en la aplicación de parches, Absolute Security argumentó que las organizaciones pueden estar mal equipadas para realizar el cambio histórico a las PC con IA, lo que requeriría recursos significativos y desviar la atención de estos fundamentos de la seguridad cibernética.

Los hallazgos detallan la herramienta de seguridad básica y los problemas de parcheo

El informe de Absolute Security analizó datos de más de 5 millones de PC de organizaciones globales con 500 o más dispositivos activos que ejecutan Windows 10 y Windows 11. Descubrió hallazgos que deberían preocupar a los equipos de TI y ciberseguridad.

Las herramientas esenciales de seguridad de endpoints no están a la altura de las políticas de seguridad

Absolute Security analizó cómo las organizaciones implementaron plataformas de seguridad de endpoints como CrowdStrike, Microsoft Defender Antivirus, Microsoft Defender for Endpoint, Cortex XDR de Palo Alto Networks, Apex One de Trend Micro, Singularity de SentinelOne e Intercept X de Sophos.

VER: Las 8 mejores herramientas y software avanzados de protección contra amenazas disponibles en 2024

También analizó el uso de las principales aplicaciones de seguridad de red de confianza cero, incluidas Secure Private Access de Citrix, AnyConnect de Cisco, GlobalProtect de Palo Alto Networks, la oferta Internet Access de Zscaler y ZTNA Next de Netskope.

Además de encontrar que el 24% de estas aplicaciones no cumplían con la política de seguridad básica, encontró que las herramientas de seguridad de endpoints ni siquiera estaban instaladas en casi el 14% de las PC que se suponía que debían estar bajo la protección de un EPP. Absolute Security calificó esto como “especialmente digno de mención”, dado que los EPP se consideran la primera línea de defensa para el borde de la red móvil e híbrida.

Las organizaciones todavía están muy por detrás de sus ambiciones de parches

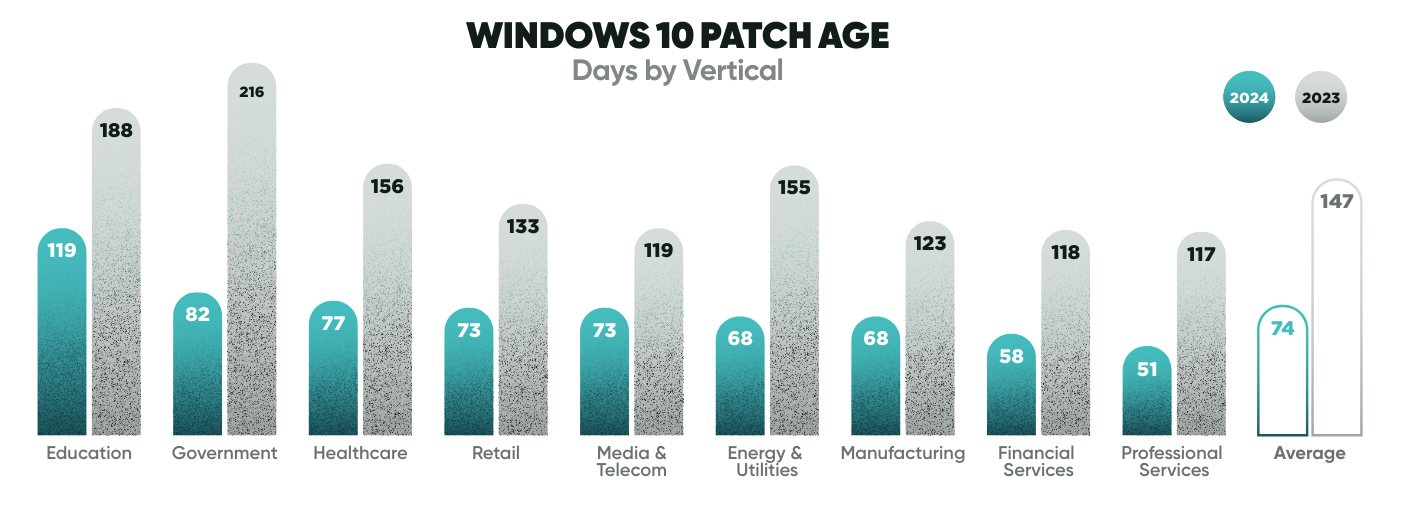

Las organizaciones se están retrasando semanas o incluso meses en la aplicación de parches críticos, lo que abre “brechas de riesgo excesivas”. Si bien el número promedio general de días para parchear las vulnerabilidades de software continúa disminuyendo (a 74 días para Windows 10 y 45 para Windows 11), la mayoría de las industrias continúan funcionando muy por detrás de sus propias políticas de parcheo. Los ocho esenciales de Australia cambió el requisito en 2023 para parchear vulnerabilidades en software de alto riesgo de un mes a dos semanas.

Absolute Security descubrió que los tiempos de aplicación de parches variaban según el sector. Los proveedores de educación y los gobiernos tienen los peores registros de parches, tardando 119 y 82 días respectivamente, en parchear el software de Windows 10 en 2024, aunque esto es una gran mejora con respecto a los 188 y 216 días que necesitaron estos sectores para parchar las vulnerabilidades en 2023. Para Windows 11 , la educación y el gobierno volvieron a ser los dos parches más largos, aunque sólo tardaron 61 y 57 días, respectivamente.

Las implicaciones para las próximas inversiones e implementaciones de PC con IA

Absolute Security reconoció que podría estar llegando una “ola de reemplazo de IA” masiva al mercado de PC empresariales. Reveló que solo el 92% de las PC empresariales tienen suficiente capacidad de RAM para IA en la actualidad, que según dijo se ha establecido en 32 GB de RAM. «No es de extrañar que IDC pronostique que la demanda de PC que respalden nuevas innovaciones en IA aumentará de 50 millones de unidades a 167 millones para 2027, un aumento del 60 por ciento», detalla el informe.

Los problemas que enfrentan las organizaciones con los puntos finales tienen implicaciones en la forma en que adoptan las PC con IA. “Los despliegues masivos son complejos y requieren muchos recursos. Las enormes inversiones en flotas de terminales con capacidad de IA tienen el potencial de desviar el presupuesto y los recursos humanos de prioridades críticas de TI y seguridad que pueden dejar brechas en las políticas de seguridad y riesgos. Los dispositivos cargados con software nuevo no sólo aumentan la complejidad sino que también afectan el rendimiento y la seguridad”, dijo.

Obtener las ventajas de la PC con IA dependerá de la seguridad

Absolute Security dijo que la capacidad de una nueva generación de PC con IA para manejar grandes conjuntos de datos y procesamiento de modelos de lenguaje localmente permitiría mantener más datos localmente en activos de propiedad empresarial en lugar de hosts en la nube de terceros. «Con un control más localizado sobre los datos, las organizaciones pueden reducir el riesgo general de robo y fuga de datos», dice el informe.

Sin embargo, la empresa dijo que esto dependería del correcto funcionamiento de los controles de seguridad y riesgos en los dispositivos finales. El informe recomendó que las empresas que invierten en implementaciones de PC con capacidad de IA tomen medidas para garantizar la máxima eficiencia en todos los procedimientos de TI, seguridad y riesgos.

Absolute Security advierte contra la excesiva dependencia de las herramientas existentes

Los datos de telemetría de Absolute Security revelaron que las organizaciones están utilizando actualmente una combinación compleja de «más de una docena» de herramientas de seguridad de terminales y aplicaciones de seguridad de acceso a la red por dispositivo. Básicamente, todos los regían por cuatro políticas de seguridad básicas:

- Asegurarse de que la aplicación esté presente en el dispositivo.

- Asegurarse de que la versión del dispositivo sea correcta.

- Verificar que una aplicación se esté ejecutando como se esperaba.

- Verificar que una solicitud esté firmada como propiedad y no haya sido manipulada.

Las herramientas de protección de endpoints y gestión de vulnerabilidades no son infalibles

Absolute Security recomendó que los CISO y TI implementen soluciones que monitoreen, informen y ayuden a reparar aplicaciones de seguridad de acceso a redes y terminales lo más cerca posible del tiempo real.

«Las medidas de seguridad que vienen de serie con las aplicaciones pueden no ser suficientes, ya que el software que funciona mal o está comprometido no podrá automitigarse y volver a un estado efectivo», se dice en el informe. «Respaldar los controles de seguridad de acceso a la red y los puntos finales con tecnologías que automaticen la reparación y restauración a un estado efectivo luego de ataques cibernéticos, fallas técnicas o intentos de manipulación deliberados», sugirió.

En lo que respecta a parchear sistemas, Absolute Security advirtió que las plataformas de gestión de vulnerabilidades estándar pueden no verificar si los activos cumplen con las políticas de seguridad o funcionan como se esperaba, incluso si están completamente parcheados. «Para evitar errores que estas soluciones no rastrean, agregue una capa que amplíe la visibilidad de los activos de software y hardware para garantizar que estén funcionando según sea necesario», dijo.

Maximice la eficiencia para minimizar el impacto de la transición de la flota de PC con IA

A medida que se invierte y se implementa en PC con IA en mayor número, Absolute Security sugirió que las empresas tomen medidas para garantizar la máxima eficiencia en todos los procedimientos de TI, seguridad y riesgos, incluida la reparación y restauración de aplicaciones de seguridad, así como los procesos de implementación y gestión. Las ganancias en eficiencia garantizarán que los equipos de seguridad y TI puedan concentrarse en brindar la máxima defensa contra las amenazas.

GIPHY App Key not set. Please check settings